In verschiedenen Artikeln zum Thema Datenschutz für Windows 10 sind zahlreiche Tools und Tipps zu finden, mit denen sich Windows 10 bezüglich des Datenschutzes verbessern lässt. Nutzen Administratoren diese Tools, kann die „Schnüffelei“ von Windows 10 relativ umfassend abgeschaltet werden.

Um zu überprüfen, ob eine Veränderung der Systemkonfiguration durch ein Datenschutz-Tool auch tatsächlich das Schnüffeln von Windows 10 verhindert, müssen die Vorgänge auch überwacht werden.

Aufgabenplanung im Blick behalten

Sehr viele Schnüffel-Aktionen, die Microsoft durchführt, werden über herkömmliche Windows-Aufgaben durchgeführt. Diese Aufgaben lassen sich natürlich überwachen. Datenschutz-Programme, die den Datenschutz in Windows 10 verbessern wollen, und die Schnüffeleien unterbinden sollen, müssten generell auch diese Aufgaben deaktivieren oder löschen.

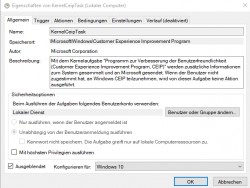

Um selbst einen Blick auf die Aufgaben zu werfen, rufen Admins am besten die Aufgabenplanung über das Startmenü auf. Die meisten Schnüffelaufgaben von Microsoft finden sich über Aufgabenplanungsbibliothek\Microsoft\Windows. Hier sind zum Beispiel Aufgaben für das „Customer Experience Improvement Program“ zu finden.

Viele Schnüffelaktionen führt Windows 10 über herkömmliche Windows-Aufgaben durch (Screenshot: Thomas Joos).

Viele Schnüffelaktionen führt Windows 10 über herkömmliche Windows-Aufgaben durch (Screenshot: Thomas Joos).

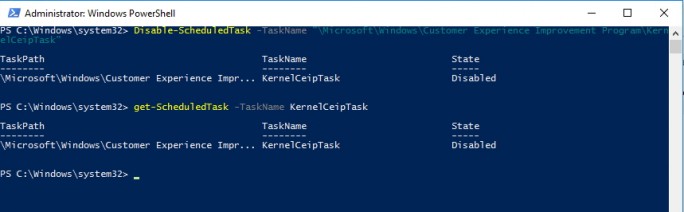

Deaktivierung und Überwachung mit der PowerShell

Die Aufgaben, die Windows 10 zur Überwachung durchführt, lassen sich in der PowerShell anzeigen, aber auch deaktivieren. Um zum Beispiel die Aufgabe „Programm zur Verbesserung der Benutzerfreundlichkeit (Customer Experience Improvement Program, CEIP)“ zu deaktivieren, wird der folgende Befehl in der PowerShell genutzt:

Disable-ScheduledTask -TaskName „\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask“

Weitere Aufgaben in diesem Bereich sind folgende, die auf dem gleichen Weg deaktiviert werden können:

Microsoft\Windows\Customer Experience Improvement Program\UsbCeip

Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem

Microsoft\Windows\Shell\FamilySafetyMonitor

Microsoft\Windows\Shell\FamilySafetyRefresh

Microsoft\Windows\Application Experience\AitAgent

Microsoft\Windows\Application Experience\ProgramDataUpdater

Microsoft\Windows\Application Experience\StartupAppTask

Microsoft\Windows\Autochk\Proxy

Microsoft\Windows\Customer Experience Improvement Program\BthSQM

Microsoft\Windows\Customer Experience Improvement Program\Consolidator

Den Status der Überwachungs-Aufgaben in Windows 10 können Administratoren in der PowerShell überwachen und anpassen (Screenshot: Thomas Joos).

Den Status der Überwachungs-Aufgaben in Windows 10 können Administratoren in der PowerShell überwachen und anpassen (Screenshot: Thomas Joos).

Die entsprechenden Befehle lassen sich in Netzwerken mit Active Directory auch über PowerShell-Skripte als Anmeldeskript hinterlegen. Den Status der Dienste können Admins mit get-ScheduledTask anzeigen. Hier reicht zur Abfrage der Name der Aufgabe, es muss nicht der komplette Pfad angegeben werden.

Auch Apps schnüffeln – Lassen sich mit der PowerShell aber bremsen

Die Standard-Apps in Windows 10 werden vor allem in Unternehmen kaum verwendet, und mit Sicherheit auch auf den meisten Privat-PCs nicht. Allerdings können auch diese Programme durchaus Informationen an Microsoft übertragen. Microsoft bietet ein Skript an, mit dem sich alle internen Apps anzeigen lassen, die sich auch mit der PowerShell deinstallieren lassen. Viele Datenschutz-Tools deinstallieren oder deaktivieren diese Apps. Allerdings ist dazu kein Zusatztool notwendig. Setzen Unternehmen ein Datenschutz-Programm ein, sollten zumindest die folgenden Apps entfernt oder deaktiviert worden sein:

- 3D builder

- Camera

- Calendar

- Money

- News

- Sports

- Groove Music

- Film & TV

- Solitaire Collection

- People

- Phone

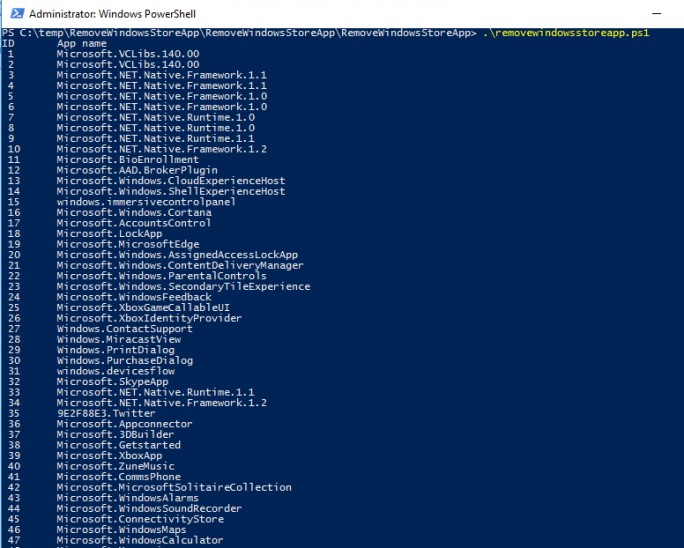

- Voice Recorder

Um sich einen Überblick zu den installierten Programmen zu verschaffen die nicht mehr benötigt werden, reicht es aus das PowerShell-Skript „Remove Windows Store apps in Windows 8“ herunterzuladen. Das Skript wurde zwar für Windows 8 entwickelt, funktioniert aber durchaus auch für Windows 10, allerdings nur inoffiziell. Um das Skript zu nutzen, muss zuerst die Ausführungsrichtlinie für Skripte auf RemoteSigned gesetzt werden:

Set-ExecutionPolicy RemoteSigned

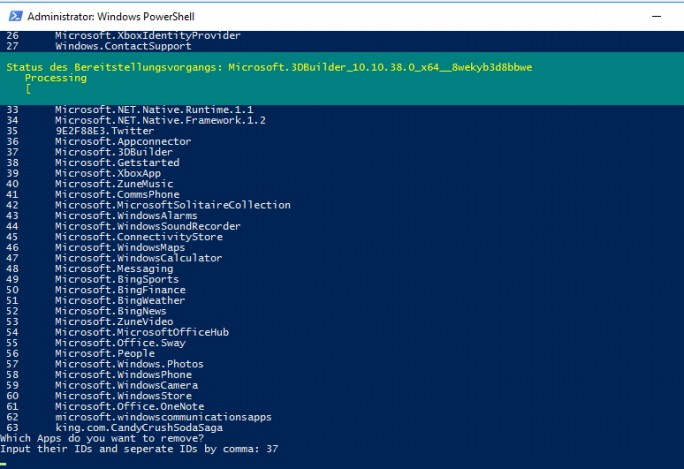

Dazu muss die PowerShell über das Kontextmenü mit Administratorrechten gestartet werden. Anschließend kann mit .\removewindowsstoreapp.ps1 überprüft werden, welche Apps sich deinstallieren lassen. Der Befehl zeigt die Apps nur an, er deinstalliert sie nicht.

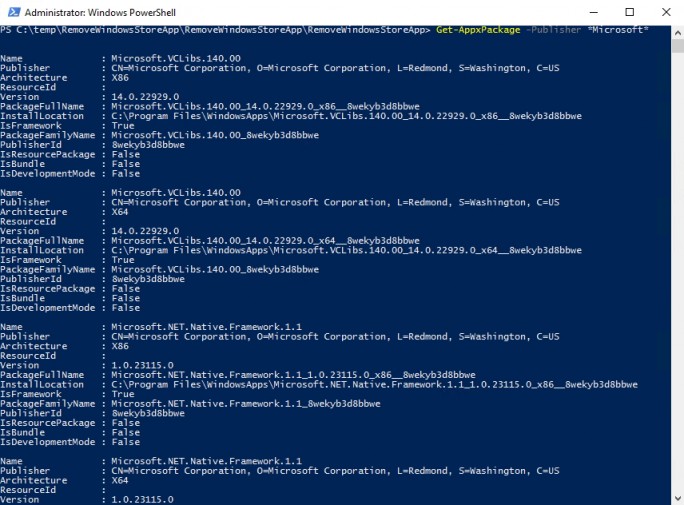

In der PowerShell lassen sich die vorhandenen Windows-Apps anzeigen und auf Wunsch auch deinstallieren (Screenshot: Thomas Joos).

In der PowerShell lassen sich die vorhandenen Windows-Apps anzeigen und auf Wunsch auch deinstallieren (Screenshot: Thomas Joos).

Um einzelne Apps zu deinstallieren, muss nur deren Nummer im unteren Feld eingegeben werden. Durch Eingabe mehrerer Nummern, getrennt durch Kommas, lassen sich auch mehrere Apps auf einmal deinstallieren.

In der PowerShell lassen sich unerwünschte Windows-Apps auch deinstallieren (Screenshot: Thomas Joos).

In der PowerShell lassen sich unerwünschte Windows-Apps auch deinstallieren (Screenshot: Thomas Joos).

Windows-Apps im Blick behalten und deinstallieren

Eine weitere Möglichkeit unerwünschte Apps in Windows 10 anzuzeigen ist der Befehl

Get-AppxPackage -AllUsers

Sollen alle Apps deinstalliert werden, werden folgende Befehle verwendet:

Get-AppxPackage -AllUsers | Remove-AppxPackage

Get-AppXProvisionedPackage -online | Remove-AppxProvisionedPackage -online

Um spezielle alle Apps von Microsoft anzuzeigen wird der folgende Befehl verwendet:

Get-AppxPackage -Publisher *Microsoft*

Diese lassen sich auf Wunsch auch gleich deinstallieren:

Get-AppxPackage -Publisher *Microsoft* | Remove-AppxPackage

Microsoft installiert in Windows 10 einige Apps, die zwar schnüffeln, die aber auf den meisten Rechnern nicht benötigt werden (Screenshot: Thomas Joos).

Microsoft installiert in Windows 10 einige Apps, die zwar schnüffeln, die aber auf den meisten Rechnern nicht benötigt werden (Screenshot: Thomas Joos).

Um zu überprüfen, ob die einzelnen Apps noch installiert sind, die generell schnüffeln, lassen sich folgende Befehle verwenden. Durch die Option |Remove-AppxPackage wird die entsprechende App auch gleich deinstalliert:

Get-AppxPackage *3d*

Get-AppxPackage *Weather*

Get-AppxPackage *Finance*

Get-AppxPackage *Sport*

Get-AppxPackage *zunevideo*

Get-AppxPackage *News*

Get-AppxPackage *messaging*

Get-AppxPackage *OneNote*

Get-AppxPackage *sway*

Get-AppxPackage *Maps*

Get-AppxPackage *Skype*

Get-AppxPackage *soundrecorder*

Get-AppxPackage *commsphone*

Get-AppxPackage *windowsphone*

Get-AppxPackage *Photos*

Get-AppxPackage *Music*

Get-AppxPackage *Video*

Get-AppxPackage *Store*

Get-AppxPackage *communicationsapps*

Get-AppxPackage *zunemusic*

Wurden versehentlich falsche Apps deinstalliert, oder funktionieren in Windows 10 einige Bereiche nicht mehr, lassen sich die Apps auch wieder installieren:

Get-AppXPackage | Foreach {Add-AppxPackage -DisableDevelopmentMode -Register „$($_.InstallLocation)\AppXManifest.xml“}

Funktioniert die Installation nicht, kann auch ein externes Microsoft-Skript verwendet werden.

Microsoft-Überwachungsserver aussperren

Im Artikel „Windows 10: Datenschutzeinstellungen für Admins“ wurde detailliert beschrieben, zu welchen Servern im Internet Windows 10-Rechner Daten übertragen. Diese Server lassen sich gezielt durch die Unternehmens-Firewall blockieren. Generell besteht aber auch die Möglichkeit über die Hosts-Datei der einzelnen Rechner eine Umleitung der Server vorzunehmen, zum Beispiel zur IP-Adresse 0.0.0.0. So gehen auch viele Datenschutz-Tools vor. Im Rahmen der Überwachung des Netzwerkverkehrs sollte sich die Übertragung zu den Microsoft-Servern nachverfolgen lassen. Um solche Einträge selbst vorzunehmen, lässt sich auch die Befehlszeile verwenden:

SET NEW=^& echo.

FIND /C /I „msn.com“ %WINDIR%\system32\drivers\etc\hosts > NUL 2>&1

IF %ERRORLEVEL% NEQ 0 ECHO %NEW%^0.0.0.0 msn.com>>%WINDIR%\System32\drivers\etc\hosts

Systemdienste anzeigen und deaktivieren

Ein großer Teil der Überwachung wird auch durch Systemdienste durchgeführt, vor allem der Dienst zur Benutzererfahrung und Telemetrie und der Dienst „dmwappushservice“ sorgen für Überwachung. Vernünftige Datenschutz-Programme sollten die beiden Dienste deaktivieren. Ob sie laufen, lässt sich in Windows-Dienststeuerung überprüfen, oder in der PowerShell. Dabei helfen die beiden folgenden Befehle:

get-service diagtrack

get-service dmwappushservice

Sollen die Dienste auch gleich deaktiviert werden, kann das Befehlszeilentool sc verwendet werden:

sc config diagtrack start=disabled

sc config dmwappushservice start=disabled

Aber auch der Systemdienst „Dienst für Einzelhandelsmodus“ kann im gestarteten Zustand Informationen an Microsoft übertragen. Ob der Dienst läuft, lässt sich mit dem folgenden Befehl überprüfen:

get-service retaildemo

Deaktivieren lässt sich der Dienst mit:

sc config RetailDemo start=disabled

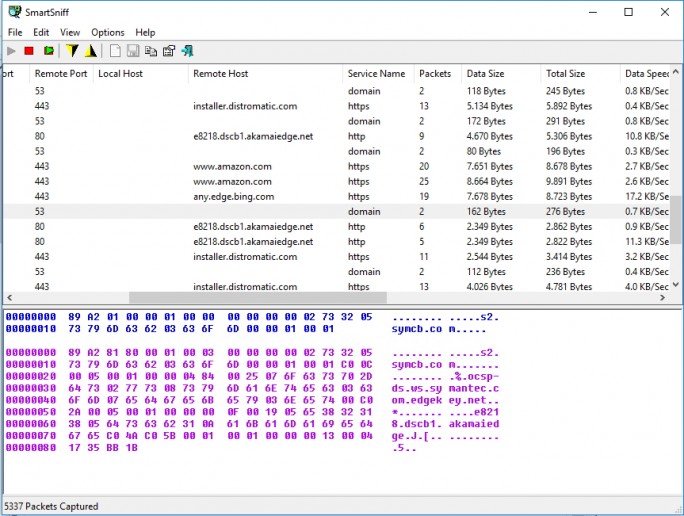

Schnelle Netzwerk-Analyse mit SmartSniff

Einige der Verbindungen zu den Microsoft-Servern lassen sich auch mit kleinen Tools wie Smartsniff nachverfolgen. Der Vorteil bei diesem Tool ist es, dass es nicht installiert werden muss, aber dennoch wichtige Verbindungen aufdecken kann. Um Netzwerke mit SmartSniff zu untersuchen, reicht es aus, SmartSniff herunterzuladen und das Programm zu extrahieren und starten. Eine Installation des Tools ist nicht notwendig. Nach dem Start wird auf das grüne Dreieck geklickt. Dadurch startet der Vorgang. In der Spalte Remote-Host sind die Server zu finden, zu denen der Rechner aktuell Daten schickt. Zunächst muss natürlich ausgewählt werden, auf welchem Netzwerkadapter das Tool die Netzwerkpakete sniffern soll.

Mit Tools wie SmartSniff lassen sich Schnüffel-Server schnell finden, nicht nur die von Microsoft (Screenshot: Thomas Joos).

Mit Tools wie SmartSniff lassen sich Schnüffel-Server schnell finden, nicht nur die von Microsoft (Screenshot: Thomas Joos).

Bei erfolgreicher Absicherung des Rechners sollte keine Verbindung mehr zu den Microsoft-Servern aufgebaut werden. Das Tool sammelt die TCP/IP-Pakete und kann deren Inhalt anzeigen. SmartSniff kann Pakete mitschneiden, ohne dass zusätzliche Treiber installiert werden müssen. Sollen erweiterte Sniffer-Möglichkeiten notwendig sein, muss die WinPcap-Erweiterung als Treiber installiert werden. Auf Wunsch lässt sich der Spalte Remote IP Country auch das Land anzeigen, in welches das Paket von den Rechnern gesendet wurde. Dazu muss die aktuelle und kostenlose Länderdatei „IpToCountry.csv“ heruntergeladen und im gleichen Verzeichnis entpackt werden, aus dem auch SmartSniff gestartet wird.

Vor allem in großen Netzwerken, mit vielen Rechnern, sammelt SmartSniff schnell viele Daten. Daher besteht die Möglichkeit die mitgeschnittenen Datenpakete filtern zu lassen. Dazu wird auf Options\Display filter geklickt. Im Fenster können Filter eingetragen werden. Beispiele dafür finden Sie in der folgenden Tabelle zu finden.

| Filterauswirkung | Syntax des Filters |

| Nur Pakete mit einem bestimmten Remote-Port, zum Beispiel HTTP (80) | include:remote:tcp:80 |

| Nur Pakete mit mehreren bestimmten Remote-Ports, zum Beispiel HTTP (80) und NDS (53) | include:remote:tcp:80

include:remote:udp:53

|

| Alle Pakete in einem bestimmten IP-Bereich, zum Beispiel 192.168.178.1 bis 192.168.178.125 | include:remote:all:192.168.178.1-192.168.178.125 |

| Alle TCP/UDP-Pakete in einem bestimmten Port-Bereich | include:both:tcpudp:53-139

|

Tabelle: Filtermöglichkeiten in SmartSniff

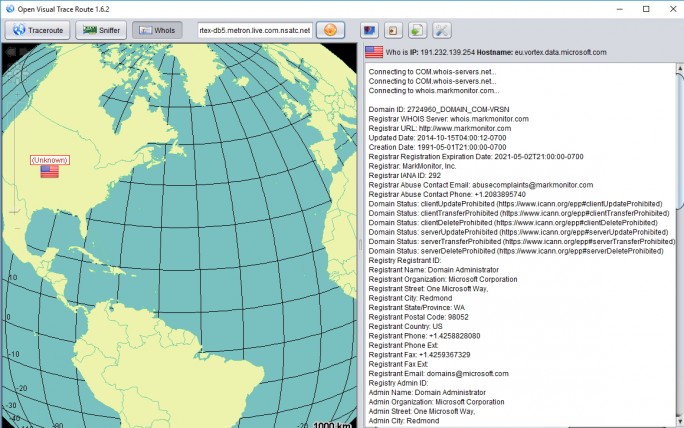

Pakete mit Open Visual Trace Route verfolgen

Die Opensource-Lösung Open Visual Trace Route bietet bezüglich der Überwachung ebenfalls sehr interessante Informationen. Das Tool sniffert ebenfalls Netzwerkpakete auf einem Rechner und zeigt deren Daten an.

Zusätzlich kann das Tool aber, grafisch aufbereitet über einen Globus, den Weg eines Paketes durch verschiedene Länder anzeigen sowie weitere Pakete zum Server. Um einen ersten Sniffervorgang zu starten, wird oben im Programm auf Sniffer geklickt und die Optionen TCP, UDP und ICMP aktiviert. Danach wird auf das Startsymbol des Sniffervorgangs geklickt. Nach einiger Zeit sind die Pakete im Fenster und den Weg den diese über den Globus gehen.

Alternativ können Administratoren auch den Weg eines Paketes zu einem bestimmten Server nachverfolgen. Dazu wird auf Traceroute geklickt, und die IP-Adresse oder der Servernamen oben im Fenster angegeben.

Open Visual Trace Route verfolgt Wege eines Netzwerkpaketes nach und zeigt genaue Informationen zu Servern an (Screenshot: Thomas Joos).

Open Visual Trace Route verfolgt Wege eines Netzwerkpaketes nach und zeigt genaue Informationen zu Servern an (Screenshot: Thomas Joos).

Für jeden Schritt werden weiterführende Informationen und eine grafische Anzeige zur Verfügung gestellt, wenn Administratoren den Hop im rechten Fenster auswählen. Mit dem Mausrad, oder über die Symbole auf dem Globus, kann in das Fenster hinein- und herausgezoomt werden. Das Tool liefert daher interessante Informationen, welche die Daten von SmartSniff ideal ergänzen. Unterstützt die Grafikkarte die Ausgabe, lässt sich die Anzeige auch in 3D umschalten. Das hat allerdings nur einen grafischen Effekt.

Fazit

Ob man es gut oder schlecht findet, dass Microsoft Daten von Windows 10-Rechnern empfängt, ist eine Sache. Eine andere Sache ist es die Funktionen zu deaktivieren. Denn diese sind teilweise sehr eng im Betriebssystem verankert. Wer die Funktionen zur Übertragung deaktiviert, sollte aber genau wissen was er macht. Denn schnell funktionieren wichtige Teile des Betriebssystems nicht mehr. Aus diesem Grund ist es nicht immer sinnvoll einfach Tools zu starten, und zu hoffen, dass diese die Schnüffelei beendeen. Auch dann, wenn Tools wie XP-AntiSpy zum Einsatz kommen, sollte danach überprüft werden, ob die Schnüffelfunktion auch wirklich deaktiviert ist. Durch das Überwachen des Netzwerkverkehrs zu den Microsoft-Servern, die vor allem für die Überwachung zuständig sind, lassen sich einige Informationen abrufen.

Wer sicherstellen will, dass Überwachungs-Tools auch ihre Aufgabe richtig erledigen, sollte zumindest stichprobenartig testen, ob die entsprechenden Funktionen auch wirklich deaktiviert sind. Für Admins ist es ohnehin sinnvoll diese Funktionen besser manuell über Bordmittel und Anmeldeskripte zu deaktivieren, oder bereits bei der Bereitstellung von Windows 10. Denn dann besteht auch die Möglichkeit Änderungen wieder rückgängig zu machen.

Weitere Artikel zu Windows 10:

- Mehr Datenschutz für Windows 10: XP-Antispy, W10Privacy und Spybot Anti-Beacon

- Windows 10: Datenschutzeinstellungen für Admins

- Mehr Datenschutz für Windows 10: Datenverkehr und Konfiguration analysieren

- Was bringt Windows 10 für Unternehmen?

- Windows 10: Chancen für Entwickler

- Windows 10 ab Juli verfügbar: So funktioniert die Installation

- Windows Server 2016 Technical Preview 2 – Die Neuerungen im Überblick

- Windows 10: Neuinstallation auf Surface Pro 3

- Windows 10: Spartan im Leistungscheck

- Windows 10: Spartan ausprobiert

Neueste Kommentare

3 Kommentare zu Mehr Datenschutz für Windows 10: Datenverkehr und Konfiguration analysieren

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Es ist doch traurig das man als normal Nutzer von Windows, heute schon fast Informatiker sein muss. Ich habe 2x komplett mit windows10 meine laptops zerschossen. Und das ein solches unternehmen mit seinem Kunden so umgehen darf. Das man den PC als server zu Verfügung stellt. Oder man fast bei jedem update fürchten Muss-ob man mit den Geräten weiter arbeiten kann.

Wenn ihr Profis schon solch lange Seite zu solch unverschämten Tatsachen schreibt…

Was ist so unmöglich, die Komando-Zeilen zu Windows-Shell richtig hier zu posten?!!

Eure hingetippten Befehlszeilen funktionieren nicht! Es gibt eine Fehlermeldung!

Soweit ich begreife, muss dort C:\Windows\system32 … usw. stehen!

Aber so behauptet man sich und macht es der Allgemeinheit schwer, programmieren und tiefere Systemkenntnisse abzugucken…

Ja nicht Zeilengenau hier sämtliche Trickws notieren…

Da hätte ich ein gutes Tool, das ich heute bei meiner Mutter auf einer Windows10-Maschine installiert habe: ShutUp-10. Das ist der Name des Programms. Guckt mal hier:

http://www.chip.de/downloads/O-O-ShutUp10_82318496.html

Damit schaltet man so einiges ab, was rumspioniert. Danach dann ist ein Neustart des PCs nötig, damit die Änderungen wirksam werden.

Oder wer es knallhart will, der putzt mal Windows von der Platte und installiert gleich Linux.