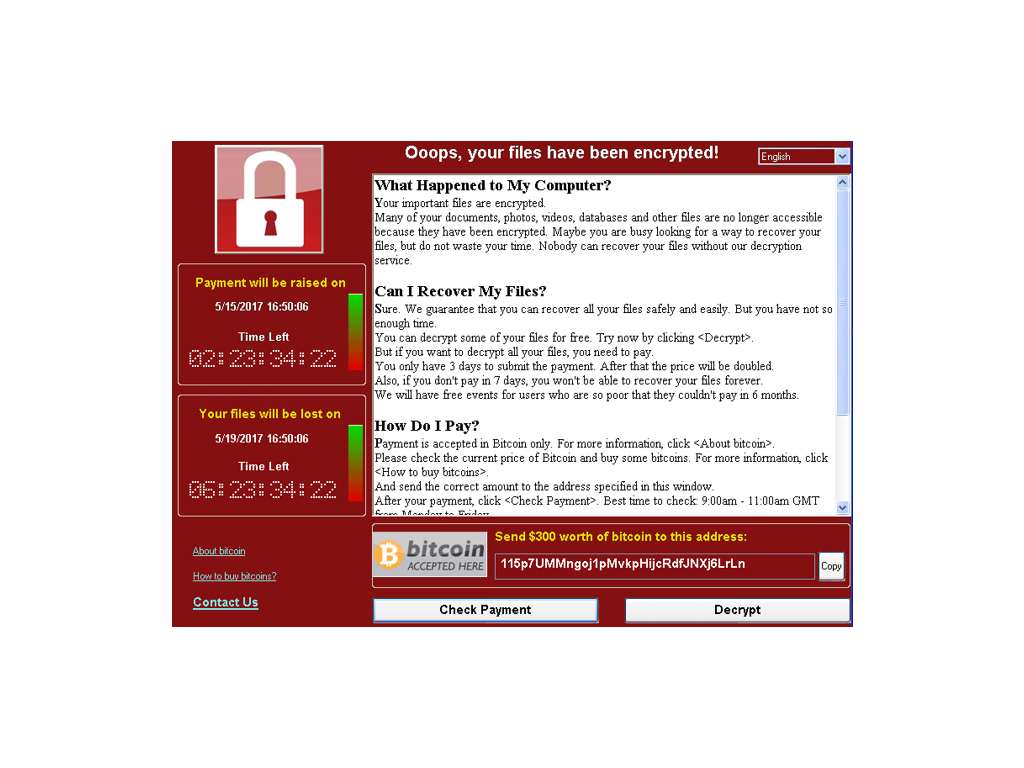

Das US-Sicherheitsunternehmen Flashpoint hat die Lösegeldforderungen der Ransomware WannaCry einer linguistischen Analyse unterzogen. Demnach ist die Mitteilung in Chinesisch nicht nur länger als in anderen Sprachen, sie ist auch fehlerfrei. Flashpoint geht nun mit einer „angemessenen Zuversicht“ davon aus, dass die Muttersprache des oder der Entwickler der Erpressersoftware Chinesisch ist.

Die Lösegeldforderung stellt WannaCry in insgesamt 28 Sprachen. Alle Sprachen außer Englisch und Chinesisch wurden mit dem Google-Übersetzer erstellt – auf Basis des englischen Texts. Eine erneute Übersetzung mit Google brachte Übereinstimmungen von 96 bis 100 Prozent.

Bisher war man davon ausgegangen, dass die Hintermänner von WannaCry aus Nordkorea stammen. Darauf deutet Code hin, den der Google-Sicherheitsforscher Neel Mehta bei der Untersuchung einer frühen Version der Malware entdeckt hat. Er entspricht Code, den die Hackergruppe Lazarus benutzt hat, der wiederum Verbindungen zur Regierung Nordkoreas nachgesagt werden. Trotzdem soll sie von China aus operieren.

Die Herkunft eines Hackerangriffs oder einer Malware nachzuweisen, ist sehr schwierig. Die Täter haben nicht nur vielfältige Möglichkeiten, ihre Spuren zu verwischen, sie können auch gezielt falsche Spuren legen. Im konkreten Fall könnten die Hacker die chinesische Lösegeldforderung auch bei einem professionellen Übersetzer eingekauft haben. Zudem könnten sie gezielt Googles Übersetzungsdienst eingesetzt haben, um eigene Kenntnisse bestimmter Sprachen zu verschleiern. Auch den von der Lazarus-Gruppe stammenden Programmcode könnten die Hacker eingekauft haben.

Trotzdem beschäftigen sich Sicherheitsforscher immer wieder intensiv mit der möglichen Herkunft der Hintermänner, um deren Motive zu verstehen und um ihre Kunden besser vor kommenden Bedrohungen schützen können. WannaCry erreichte jedoch in erster Linie über eine ungepatchte Lücke in Windows eine derartig hohe Verbreitung. Entgegen ersten Annahmen waren dafür nicht Rechner mit Windows XP, sondern Systeme mit Windows 7 verantwortlich. Deren Besitzer hatten den seit Mitte März vorhandenen Patch für eine Sicherheitslücke in Windows SMB bis Anfang Mai noch nicht installiert.

[mit Material von Zoey Chong, News.com]

Tipp: Kennen Sie die berühmtesten Hacker? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.

ESET-Experten warnen vor Zero-Day-Exploit, der die Ausführung von schadhaftem Code erlaubt.

Die höchste Verbreitung erzielt die auf Datendiebstahl ausgerichtete Malware Androxgh0st. Bei den Ransomware-Gruppen liebt Clop…

Fraunhofer arbeitet an einer Plattform, die 360°-Live-Streams an mehrere Spielstätten überträgt und den Besuchern Interaktionsmöglichkeiten…

Die kommende Version von Googles Mobilbetriebssystem erreicht Plattform-Stabilität. Damit ist die Entwicklung der APIs von…

Der Manager war bis August 2024 Mitglied des Board of Directors von Intel. Der derzeitige…

Sie erlauben unter anderem das Einschleusen und Ausführen von Schadcode aus der Ferne. Betroffen sind…