Mit Teil 4 beginnt der Vergleich von Detailfunktionen. Allerdings sollten Anwender wissen, dass dieselbe Funktion von unterschiedlichen Herstellern ganz unterschiedlich umgesetzt werden kann. Im Zweifel ist muss jedes Unternehmen daher testen, ob ihm die spezielle Implementierungsvariante zusagt oder nicht. Dies gilt für alle Funktionen.

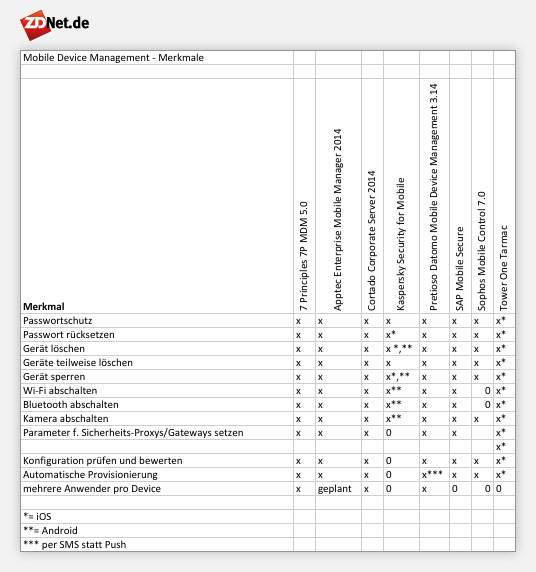

Mobile Device Management ist die Verwaltung des mobilen Endgeräts durch die zentrale IT-Administration. MDM-Funktionen stellen sicher, dass die mobilen Endsysteme entsprechend den unternehmensinternen Regeln konfiguriert werden und bieten elementare Maßnahmen gegen Missbrauch. Entsprechend wichtig ist es auch, hier darauf zu achten, dass die Funktionen, auf die man am meisten Wert legt, tatsächlich vom ausgewählten System unterstützt werden. Um dies nicht immerzu wiederholen zu müssen, sei hier noch einmal darauf hingewiesen, dass Tower One alle unterstützten Funktionen nur für iOS-Systeme anbietet.

Auf Passwortschutz sollte man keinesfalls verzichten. Das ist auch kein Problem: Alle hier ausgewählten Systeme bieten diese Funktion. Auch das zentrale Rücksetzen des Passworts wird meist für alle nutzbaren Plattformen angeboten. Kaspersky kann dies nur bei Endgeräten unter iOS.

Mobile Endgeräte gehen leichter verloren als Laptops oder gar PCs. Deshalb sind Funktionen erforderlich, die bei Verlust oder Diebstahl sicherstellen, dass Daten und Applikationen nicht in falsche Hände geraten. In dieser Situation empfiehlt sich eine Löschung – teilweise oder ganz. Sie wird auch meistens unterstützt, von Kaspersky allerdings nur bei iOS und Android. Tarmac kann iOS-Geräte nur ganz, nicht aber teilweise löschen.

Nicht jeder sieht es gern, wenn ein Unternehmens-Smartphone in öffentlichen WiFi-Hotspots irgendwo surft oder per Bluetooth Daten mit anderen Geräten austauscht. Dann ist es sinnvoll, wenn die Administration WiFi oder Bluetooth zeitweise oder ganz abschalten kann. Hier hat Sophos Mobile Control eine Schwäche, beide Funktionen werden derzeit nicht angeboten.

Als besonders heikel entpuppt sich gelegentlich die heute in den meisten mobilen Endgeräten eingebaute Kamera. Könnten doch auf dem Gerät gespeicherte Schnappschüsse unerwünschte Informationen preisgeben, wenn die Bilder in die falschen Hände geraten. Viele Firmen verlangen heute ja von Besuchern bereits, dass sie ihre kamerabestückten Mobilsysteme am Eingang abgeben, damit keine Informationen unerwartet nach außen dringen. Kaspersky bietet die Kamera-Abschalt-Funktion nur für Android-Systeme, ansonsten gehört sie zur üblichen Ausstattung.

Eindringlinge aus dem Firmennetz fernhalten sollen in der Regel auch Sicherheits-Proxys, deren Parameter eine MDM-Lösung setzen können sollte. Kaspersky Security for Mobile kann dies als einzige Software im Vergleichsfeld nicht.

Eine weitere interessante Funktion ist, die Endgerätekonfiguration zentral zu prüfen und zu bewerten, um nicht regelkonform konfigurierte Geräte auszuschließen oder sonst wie in einen für das Unternehmen unschädlichen Modus zu versetzen. Kaspersky bietet als einzige bewertete Software diese Funktion nicht.

Das automatische Provisionieren von Geräten ist unter anderem wichtig, um Administration und Anwendern Arbeit zu ersparen. Außerdem sorgt eine automatische Provisionierungsfunktion dafür, dass wirklich jedes am Unternehmensnetz angemeldete mobile Endgerät mit den nötigen Rechten, Konfigurationen und Apps ausgerüstet ist, um seine Aufgabe zu erfüllen. Kaspersky bietet auch diese Funktion nicht an.

Wenn sich mehrere Mitarbeiter, beispielsweise im Wartungsteam oder im Vertrieb, ein mobiles Endgerät teilen sollen, ist es wichtig, dass die Lösung imstande ist, mehrere Anwender pro Device zu unterstützen. Das schaffen die meisten Systeme, nicht aber alle: Wer auf die Funktion besonderen Wert legt, muss auf SAP Mobile Secure, Kaspersky, Tower One Tarmac und die Sophos-Lösung verzichten. Apptec plant ihre Implementierung.

Mobile Device Management ist die Verwaltung des mobilen Endgeräts durch die zentrale IT-Administration. MDM-Funktionen stellen sicher, dass die mobilen Endsysteme entsprechend den unternehmensinternen Regeln konfiguriert werden und bieten elementare Maßnahmen gegen Missbrauch (Grafik: ZDNet.de).

Mobile Device Management ist die Verwaltung des mobilen Endgeräts durch die zentrale IT-Administration. MDM-Funktionen stellen sicher, dass die mobilen Endsysteme entsprechend den unternehmensinternen Regeln konfiguriert werden und bieten elementare Maßnahmen gegen Missbrauch (Grafik: ZDNet.de).

Weitere Artikel der Serie zu Enterprise Mobility Management:

- Die richtige Lösung für die mobile Infrastruktur

- Marktübersicht von Anbietern mit Fokus auf Datenschutz

- Basisdaten zu EMM-Lösungen

- Mobile Device Management: Funktionen im Überblick

- MAM: Mobile Applikationen sinnvoll verwalten

- MIM: Mobile Information Management

- Sicherheitsfunktionen im Fokus

- EMM: Netz- und Service-Management, Reporting

Neueste Kommentare

6 Kommentare zu Mobile Device Management: Funktionen im Überblick

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Bisher finde ich es nur ein bisschen benachteiligend, dass der Großteil der Funktionen bisher nur für IOS gemacht worden ist.

Da finde ich es bei apptec360.com gut, dass hier auch auf Windows und Android Betriebssystemen die Dienstleistung angenommen wird.

Wir nutzen seit Februar 2015 die Mobile Device Management Lösung von Apptec360. Die Software beinhaltet zu allen Problemstellungen im Artikel eine Lösung und bietet es in einer Software als Komplettpaket an. Ein Weiterer wichtiger Punkt ist, dass die Daten nicht in irgendwelchen amerikanischen Servern gespeichert werden, wodurch Nutzer in der Vergangenheit schlechte Erfahrungen gesammelt haben, sondern in der Schweiz bzw. in Deutschland. Daher kann ich die Software nur weiterempfehlen, da es qualitativ besser und preislich um 60 bis 70 Prozent günstiger ist wie die Konkurrenz und wie erwähnt sind die Daten in sichereren Händen!

Ein wichtiger deutscher Anbieter fehlt in dem Vergleich: Relution https://www.relution.io

Nett, von zdnet erwarte ich aber deutlich mehr. Im Gartner Quadrant sind unter Leader und Challenger die Lösungen von SAP, MobileIron, Citrix, Airwatch, IBM und Good erfasst. Ein Artikel der nicht auf die Leader des Marktes eingeht ist meine Zeit nicht wert, diesen zu lesen. Sorry…

Ich finde die wichtigen MDM-Systeme sind:

* BES12

* Good.com (die gehören jetzt ja zu BlackBerry)

* mobileiron.com

* Miradore.at

Ich selbst verwende Miradore -> Das ist für meine Anforderungen völlig ausreichend.

Viele Unternehmen nutzen für die Mobilgeräte ihrer Mitarbeiter eine Blacklist, um unliebsame Internet-Sites von den Mitarbeitern fern zu halten. Doch das ist zu wenig, wie dieser Artikel zeigt:

http://ibmexperts.computerwoche.de/mobile-enterprise/artikel/byod-blacklist-reicht-nicht