Ein Sicherheitsforscher weist auf eine in der Praxis entdeckte Variante der Malware Mazar hin, die Android-Geräte rooten, Sessions entführen und sämtliche Daten löschen kann. Sie verschont allerdings Geräte, in deren Ländereinstellung Russland ausgewählt ist. Darüber hinaus gibt es bisher keine Hinweise auf die Identität der Kriminellen.

Wie Andra Zaharia von Heimdal Security in einem Blogbeitrag schreibt, erwies sich das von ihrem Team analysierte Schadprogramm als grundlegend identisch mit dem Mazar Android BOT, auf das Recorded Future im November 2015 aufmerksam machte. Es beschrieb auch, dass die Schadsoftware Tor installiere und nutze, um Onion-Kommandoserver zu kontaktieren.

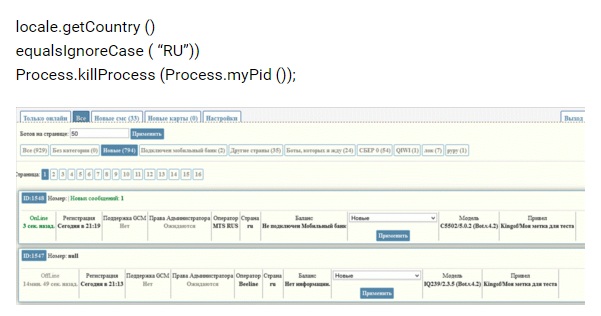

Das Schadprogramm Mazar bricht die Installation auf russischen Systemen ab (Screenshot: ZDNet.de bei Heimdal Security).

Das Schadprogramm Mazar bricht die Installation auf russischen Systemen ab (Screenshot: ZDNet.de bei Heimdal Security).

Das Programm wird nun über SMS verteilt. Darin heißt es, der Anwender habe eine MMS erhalten. Um sie abzurufen, müsse er einem Link folgen, der auf eine angeblich mmsforyou genannte Domain führt. Er verweist direkt auf eine .apk-Datei des Schadprogramms, die zur Tarnung „MMS Messaging“ benannt ist.

Diese .apk-Datei ist wie die Version von 2015 in der Lage, sich Administratorrechte zu verschaffen. Dann können Kriminelle etwa Premium-SMS-Dienste abonnieren, Browser-Sessions entführen und etwa Codes für Zwei-Faktor-Authentifizierung stehlen oder auch alle Daten löschen.

Neu ist etwa die Integration des quelloffenen „Polipo HTTP Proxy„, mit dem sich Man-in-the-Middle-Angriffe auf Browser-Sessions und Verbindungen zwischen Apps und ihrem Backbone-Server leichter durchführen lassen. Zudem ist Mazar nun in der Lage, sich in den Android-Browser Chrome zu injizieren.

Neu ist etwa die Integration des quelloffenen „Polipo HTTP Proxy„, mit dem sich Man-in-the-Middle-Angriffe auf Browser-Sessions und Verbindungen zwischen Apps und ihrem Backbone-Server leichter durchführen lassen. Zudem ist Mazar nun in der Lage, sich in den Android-Browser Chrome zu injizieren.

Mazar wird seit einigen Monaten im Dark Web gehandelt. Den Sicherheitsforschern zufolge wurde es jetzt aber erstmals im Rahmen einer Kampagne aktiv verteilt. Vermutlich handle es sich um einen Probelauf, mit dem die Kriminellen „herausfinden, wie sie ihre Taktiken verbessern und ihr wirkliches Ziel erreichen können, das es wahrscheinlich ist, so viel Geld wie möglich zu machen.“

Produktiver arbeiten mit Unified Communications & Collaboration

Mit Unified Communications & Collaborations können Unternehmen die Produktivität der Anwender steigern, die Effizienz der IT verbessern und gleichzeitig Kosten sparen. Damit die unbestrittenen Vorteile einer UCC-Lösung sich in der Praxis voll entfalten können, müssen Unternehmen bei der Implementierung die Leistungsfähigkeit der Infrastruktur überprüfen.

Heimdal Security erwartet, dass das Schadprogramm in Zukunft häufiger auftreten wird, da es seine Kommunikation mittels Tor verschleiert. Zum Zeitpunkt der Publikation ihres Blogbeitrags erkannten es nur drei von 54 Antivirenprogrammen für Android. Inzwischen ist diese Zahl auf 16 von 54 angestiegen, wie sich auf VirusTotal überprüfen lässt. Android-Nutzer können sich aber einfach schützen, indem sie keine MMS-Download-Links antippen und Installationen aus anderen Quellen als Google Play ausgeschaltet lassen.

Heimdal Security erwartet, dass das Schadprogramm in Zukunft häufiger auftreten wird, da es seine Kommunikation mittels Tor verschleiert. Zum Zeitpunkt der Publikation ihres Blogbeitrags erkannten es nur drei von 54 Antivirenprogrammen für Android. Inzwischen ist diese Zahl auf 16 von 54 angestiegen, wie sich auf VirusTotal überprüfen lässt. Android-Nutzer können sich aber einfach schützen, indem sie keine MMS-Download-Links antippen und Installationen aus anderen Quellen als Google Play ausgeschaltet lassen.

Die mit einer MMS verteilte Malware sollte nicht mit der massiven Android-Sicherheitslücke Stagefright verwechselt werden, die Datendiebstahl durch eine präparierte MMS ermöglichte. Mazar verwendet SMS und MMS nur als Phishing-Taktik, um Anwender dazu zu bringen, freiwillig ein Schadprogramm zu installieren, sodass sie gar nicht erst eine Sicherheitslücke ausfindig machen und angreifen müssen, um aufs Smartphone des Opfers zu kommen.

[mit Material von Charlie Osborne, ZDNet.com]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

Neueste Kommentare

Noch keine Kommentare zu Android-Malware Mazar verschont nur Russen

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.