Der Sicherheitsanbieter Eset hat ein Entschlüsselungswerkzeug für die Ransomware TeslaCrypt veröffentlicht. Mit ihm lassen sich von der Erpressersoftware verschlüsselte Dateien wiederherstellen, ohne das geforderte Lösegeld zahlen zu müssen. Es kann kostenlos von der Website des Anbieters heruntergeladen werden.

Die Entstehungsgeschichte des Entschlüsselungstools ist kurios: Während andere Dechiffrierwerkzeuge, etwa für CoinVault oder Bitcryptor, das Ergebnis intensiver Zusammenarbeit von Security-Firmen mit Ermittlungsbehörden und der Auswertung von Beweismaterial bei Hausdurchsuchungen sind oder im Fall von Petya und CryptXXX das Resultat aufwendiger Arbeit von Sicherheitsexperten, genügte es bei TeslaCrypt, einfach die Hintermänner nach dem Schlüssel zu fragen. Das Verdienst von Eset ist es, dass es genau das getan und mit dem erhaltenen Schlüssel eine für eine große Nutzerzahl verwendbare Entschlüsselungssoftware programmiert hat.

Die Entstehungsgeschichte des Entschlüsselungstools ist kurios: Während andere Dechiffrierwerkzeuge, etwa für CoinVault oder Bitcryptor, das Ergebnis intensiver Zusammenarbeit von Security-Firmen mit Ermittlungsbehörden und der Auswertung von Beweismaterial bei Hausdurchsuchungen sind oder im Fall von Petya und CryptXXX das Resultat aufwendiger Arbeit von Sicherheitsexperten, genügte es bei TeslaCrypt, einfach die Hintermänner nach dem Schlüssel zu fragen. Das Verdienst von Eset ist es, dass es genau das getan und mit dem erhaltenen Schlüssel eine für eine große Nutzerzahl verwendbare Entschlüsselungssoftware programmiert hat.

Ein Sicherheitsforscher von Eset hatte die TeslaCrypt-Autoren über einen von ihnen angebotenen Support-Weg für die Opfer der Ransomware anonym kontaktiert und sie nach dem universellen Masterkey für die Entschlüsselung gefragt. „Überraschenderweise veröffentlichten sie diesen“, erklärt Eset im Firmen-Blog We live Security.

Auf Basis des Schlüssels entwickelte der Sicherheitsanbieter dann das Tool, das er nun zusammen mit einer englischsprachigen Anleitung veröffentlichte. Sie beschreibt, wie sich Dateien entschlüsseln lassen, die entweder auch nach der Chiffrierung noch die ursprüngliche Dateiendung aufweisen oder auf .xxx, .ttt, .micro beziehungsweise .mp3 enden. Voraussetzung ist eine Infektion des Rechners durch die TeslaCrypt-Versionen 3 oder 4.

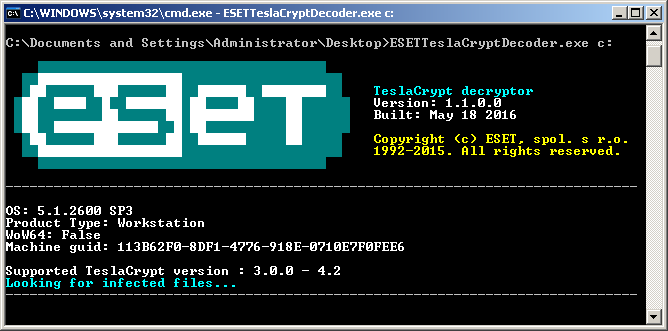

Mit dem Eset-Tool lassen sich von TeslaCrypt verschlüsselte Dateien wiederherstellen (Bild: Eset).

Mit dem Eset-Tool lassen sich von TeslaCrypt verschlüsselte Dateien wiederherstellen (Bild: Eset).

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hatte schon Anfang März ein Themenpapier zum Umgang mit Ransomware veröffentlicht, das sich in erster Linie an Unternehmen und professionelle IT-Anwender richtete. Darin gehen die BSI-Experten auf die zunehmend gefährlicher werdende Bedrohungslage durch Ransomware ein, beschreiben aber auch Angriffsszenarien sowie mögliche Schäden. Konkrete Empfehlungen und Hilfestellungen für Prävention sowie die angemessene Reaktion im Schadensfall geben sie ebenfalls.

Einig sind sich Experten generell darin, dass zu den unbedingt erforderlichen Abwehrmaßnahmen gegen Ransomware in Unternehmen auch eine umfassende und automatisierte Datensicherung gehört. Da sich nie ganz ausschließen lässt, dass sich nicht doch eine entsprechende Malware ins Firmennetzwerk einschleicht, sollte zumindest die Möglichkeit bestehen, durch sie verschlüsselte Daten wiederherzustellen. Branchenexperten raten aber dringend davon ab, auf die Lösegeldforderungen der Kriminellen einzugehen: Zwar sei die Wahrscheinlichkeit hoch, dadurch tatsächlich seine Dateien wiederzubekommen, aber man trage nur dazu bei, das verbrecherische Geschäftsmodell am Leben zu erhalten.

[mit Material von Peter Marwan, silicon.de]

Tipp: Kennen Sie die Geschichte der Computerviren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

HPE Server der Generation 10 - Die sichersten Industrie-Standard-Server der Welt

Die neuen HPE-Server der Generation 10 bieten einen erweiterten Schutz vor Cyberangriffen. Erfahren Sie in unserem Webinar, warum HPE-Server die sichersten Industrie-Standard-Server der Welt sind und wie Sie ihr Unternehmen zu mehr Agilität verhelfen. Jetzt registrieren und Aufzeichnung ansehen.

Neueste Kommentare

Noch keine Kommentare zu Entschlüsselungstool für Ransomware TeslaCrypt verfügbar

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.