Die Entsperrung von iPhone X mit der Gesichtserkennung Face ID ist laut Apple 20-fach sicherer als Touch ID, das bei bisherigen Modellen die Geräte-Entsperrung per Fingerabdruck ermöglicht. Wie der iPhone-Hersteller in einem Sicherheitsleitfaden (PDF) ausführt, verfügt die Gesichtserkennung über ein eigenes System, um Täuschungsversuche zu erkennen.

Falsche Übereinstimmungen können aber insbesondere bei Kindern unter 13 Jahren vorkommen. Sie sind wahrscheinlicher, weil „ihre unverwechselbaren Gesichtszüge vielleicht noch nicht voll ausgeprägt wurden“. Unsicher ist die Entsperrung mit Face ID naturgemäß bei Zwillingen, und auch bei ähnlichen Geschwistern bietet das System eine geringere Sicherheit. Bei Besorgnis empfiehlt der Hersteller diesen Gruppen daher, Face ID zu deaktivieren und sich auf einen Zugangscode zu verlassen.

Keine Probleme sollen getragene Accessoires wie Kopfbedeckungen und Schals machen. Auch Kontaktlinsen oder Brillen sollen die Gesichtserkennung nicht behindern – abgesehen von manchen Sonnenbrillen, die die Augen zu stark abschirmen. Face ID kann sich an übliche Veränderungen im Erscheinungsbild anpassen, etwa an geschminkte Gesichter oder zunehmenden Bartwuchs. Bei wesentlichen Veränderungen, etwa nach einem abrasierten Vollbart, lässt sich Face ID die Identität des Anwenders durch Eingabe des Zugangscodes bestätigen, bevor es die biometrischen Daten aktualisiert.

Ansonsten sollte Face ID in Innenräumen wie draußen und selbst bei völliger Dunkelheit funktionieren. Apple empfiehlt einen Abstand von weniger als einer Armlänge zwischen dem Gesicht und der TrueDepth-Kamera, entsprechend 25 bis 50 Zentimetern.

Für die Entsperrung genügt, das iPhone aus dem Schlafmodus zu holen und den Blick darauf zu richten, damit die Kamera Tiefeninformationen und ein 2D-Infrarotbild aufnehmen kann. Die TrueDepth-Kamera projiziert und liest dabei über 30.000 Infrarot-Punkte, um eine Tiefenkarte des Gesichts zu erstellen. Diese Informationen werden für die Authentifizierung mit Daten abgeglichen. die in der Secure Enclave gespeichert sind, einem Coprozessor mit verschlüsseltem Speicher und Hardware-Zufallsgenerator. Zu den Face-ID-Daten gehören mathematische Repräsentationen des Gesichts. Apple versichert, dass die Daten lokal auf dem Gerät gespeichert bleiben und nicht in die Cloud gehen: „Wir sammeln keine Kundendaten.“

A11 Bionic: iPhone-8-Prozessor setzt neue Benchmarkrekorde

Apples neuer A11-Bionic-Prozessor ist in vielerlei Hinsicht einzigartig. Mit 4,3 Milliarden Transistoren übertrifft er nicht nur sämtliche anderen Smartphone-CPUs, sondern auch viele Desktop-Chips. Außerdem integriert Apple erstmals eine eigene GPU in den iPhone-Prozessor.

Für sichere Authentifizierung nutzt Face ID die TrueDepth-Kamera und maschinelles Lernen. Die Wahrscheinlichkeit, dass eine zufällig ausgewählte Person aus der Bevölkerung ein mit Face ID gesichertes iPhone X entsperren könnte, gibt Apple mit 1 zu einer Million an, während sie bei Touch ID nur 1 zu 50.000 betrage. Für zusätzlichen Schutz erlaubt Face ID nur fünf vergebliche Versuche, bevor es den Entsperrcode verlangt. Auch unter verschiedenen anderen Umständen – etwa nach einem Neustart oder bei einem seit über 48 Stunden nicht mehr entsperrten Gerät – geht nichts mehr ohne Code-Eingabe.

Face ID gleicht mit Tiefeninformationen ab, die in 2D-Fotografien nicht enthalten sind. Täuschungsversuchen mit Masken oder anderen Methoden soll ausgefeiltes Anti-Spoofing mit neuronalen Netzen vorbeugen. Die Gesichtserkennung registriert auch die Aufmerksamkeit des Nutzers und erkennt, ob die Augen geöffnet und auf das Gerät gerichtet sind – so sollten etwa Kinder nicht einfach ein Smartphone schlafender Eltern entsperren können.

Das Kamerasystem verfügt über eine Manipulationserkennung und sperrt die Erkennung, wenn es dergleichen bemerkt. Apple verspricht eine sichere Nutzung des TrueDepth-Kamerasystems unter normalen Nutzungsbedingungen und nach internationalen Sicherheitsstandards. Die geringe Ausgabeleistung der Infrarotstrahler schließe Schäden für Augen oder Haut aus.

Weitere Artikel zum Thema:

- iPhone 8: Reparatur der Glasrückseite kostet bis zu 451,10 Euro

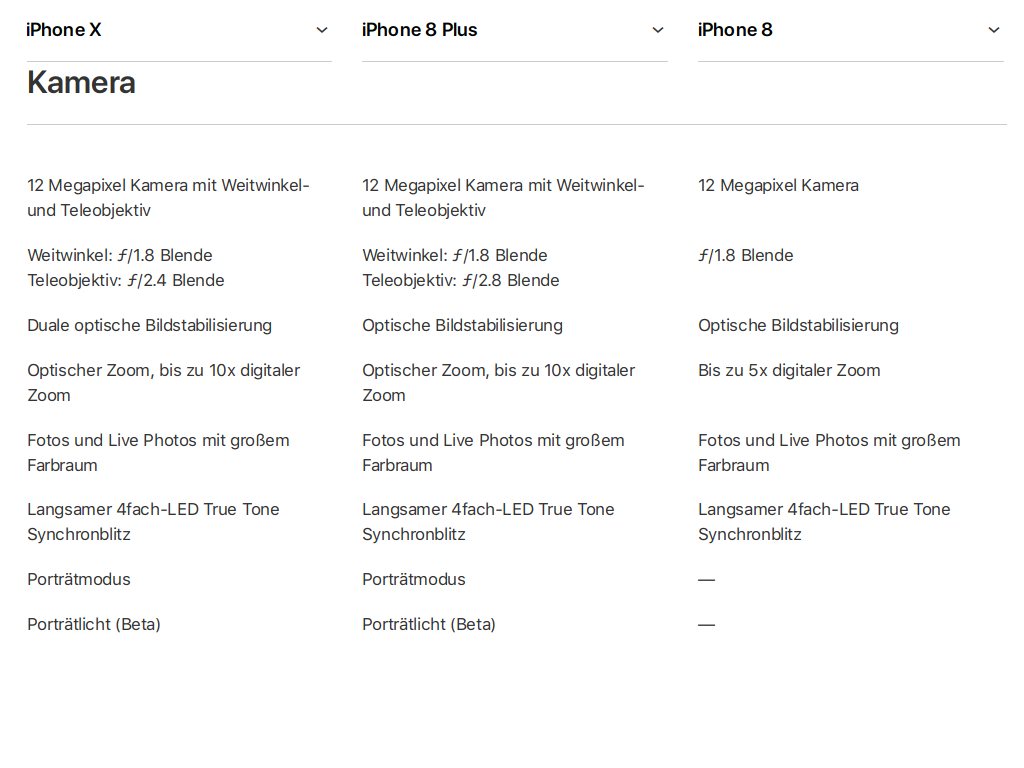

- DxO Mark: iPhone 8 und 8 Plus sind die besten Kamerasmartphones

- iOS 11: Screensharing mit TeamViewer QuickSupport

- iOS 11: Kontrollzentrum schaltet WLAN nicht ab

- iOS 11 schließt acht schwerwiegende Sicherheitslücken

- iOS-Trojaner lässt iPhones und iPads abstürzen

- iOS 11: Provider warnt vor Update

- iPhone 8: Lob und Kritik für das neue Apple-Smartphone

- iOS 11: Dateimanager bietet Zugriff auf Drittherstellerdienste

- iOS 11 bringt neues Dock aufs iPad

- Face ID: Daten bleiben auf dem Gerät

- iPhone: AppleCare+ und Reparaturen werden teurer

- iPhone X: Nutzung der Schnellladefunktion kostet 88 Euro zusätzlich

- iPhone 8 mit LCD, iPhone X mit OLED ab 1.149 Euro

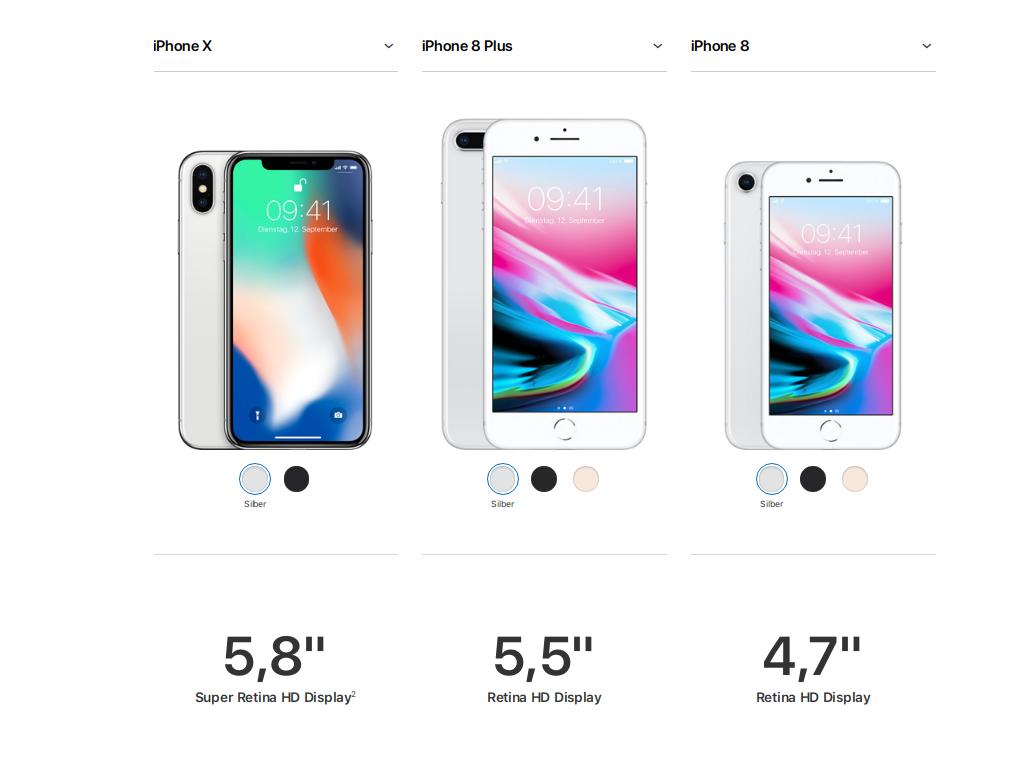

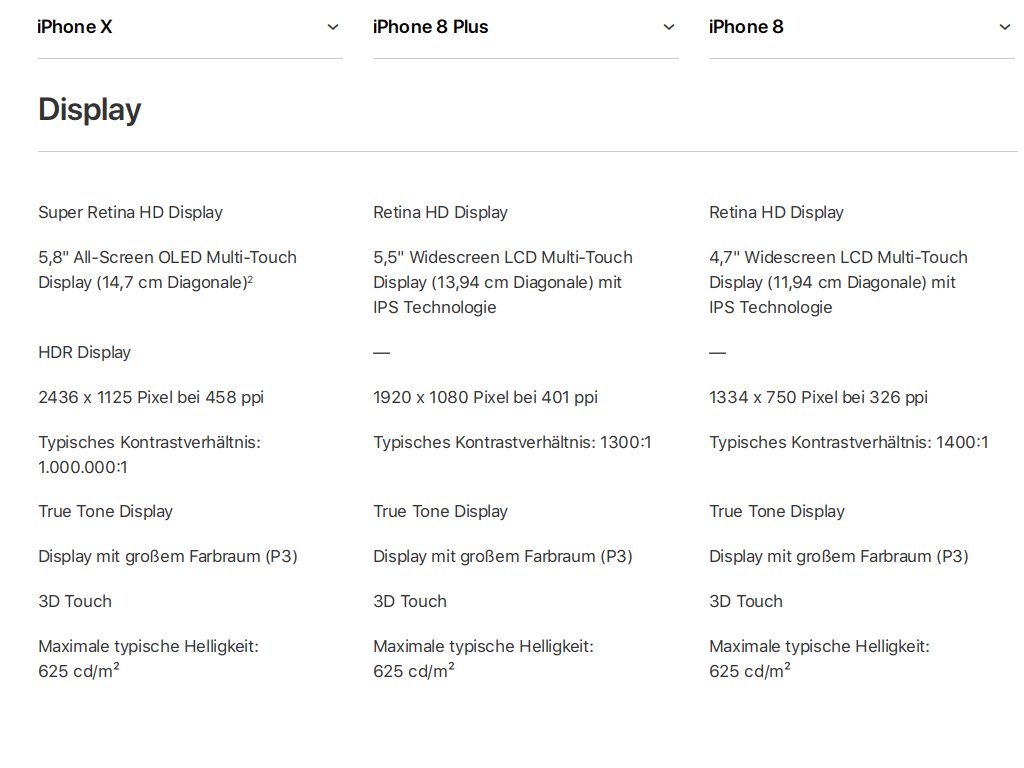

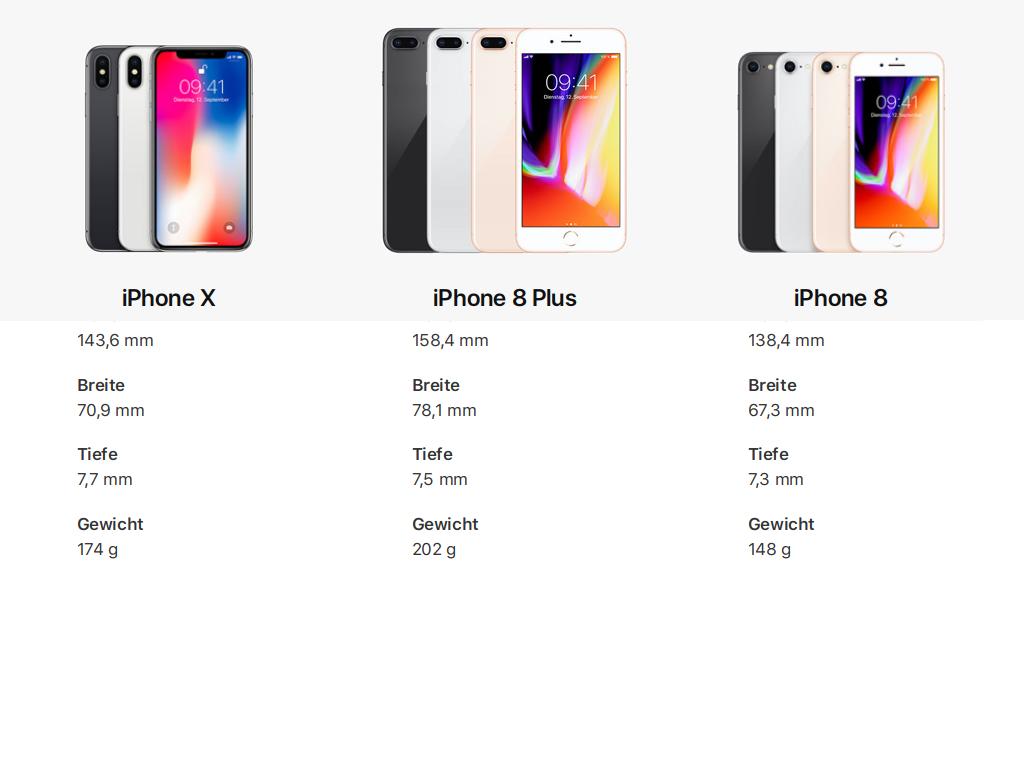

- Unterschiede zwischen iPhone X, iPhone 8 Plus und iPhone 8

- Apple Watch 3 mit LTE beherrscht kein Roaming

Tipp: Wie gut kennen Sie das iPhone? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.

CAD-Daten optimal verwalten: ECM-Lösungen vereinfachen Planmanagement

Wie ECM-Systeme CAD-Prozesse verbessern können, was eine gute ECM-Lösung beim Planmanagement auszeichnet und warum sich nscale CAD als spezialisierte Lösung für das Planmanagement anbietet, erklärt dieses Whitepaper.

Neueste Kommentare

2 Kommentare zu Apple veröffentlicht Details zu Face ID

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

@antiappler: ich nehme es mal vorweg: weil Du und Dein eineiiger Zwilling von FaceID nicht sicher identifiziert werden könnt, wirst Du definitiv nie ein iPhone kaufen.

Kein Problem. ;-)

Und Dein eineiiger Zwilling sicher auch nicht. :-]