Wer in Security-Software investiert, geht davon aus, dass er vollständig vor allen Bedrohungen geschützt ist. Das ist ein höchst trügerisches Gefühl, wie aus dem Mandiant Security Effectiveness Report 2020 von FireEye hervorgeht.

Der Report zeigt, dass Unternehmen zwar regelmäßig beträchtliche Budgets in ihre Cyber-Sicherheit investieren. Aber in Wirklichkeit ist der Großteil der durchgeführten Angriffe dennoch erfolgreich. Hacker dringen unerkannt in die Produktionsumgebungen ein und spionieren diese aus. Die Sicherheitskontrollen funktionieren nicht so, wie die Kunden das erwarten.

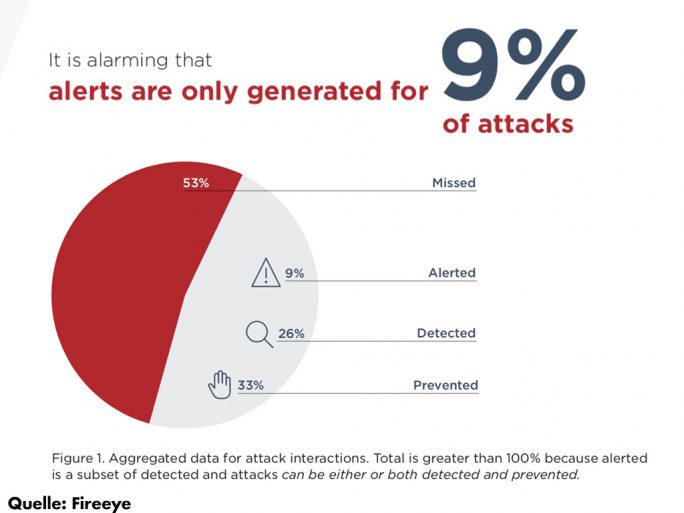

Die Forscher von FireEye haben 123 Sicherheitslösungen in elf Branchen unter die Lupe genommen. Die alarmierende Erkenntnis: Nur bei neun Prozent aller Attacken wurden Alerts ausgelöst. Diese Alerts werden typischerweise durch Security Information and Event Management (SIEM) Lösungen ausgelöst, die aber nicht so funktionieren, wie sie eigentlich sollten. 53 Prozent der erfolgreichen Angriffe blieben völlig unentdeckt. 26 Prozent wurden entdeckt und 33 Prozent wurden abgewehrt. Die Gesamtsumme ist größer als 100 Prozent, weil Entdeckung, Abwehr und Alert einander überlagern.

FireEye: Mandiant Security Effectiveness Report 2020 (Screenshot: ZDNet.de)

FireEye: Mandiant Security Effectiveness Report 2020 (Screenshot: ZDNet.de)

Lösegelderpresser mit Ransomware agieren oft monatelang unerkannt, machen aber Schlagzeilen, weil sie hohe Schäden anrichten. Viele Hacktivisten oder Geheimdienste haben dagegen gar kein Interesse an Geld, sondern wollen nur unerkannt Unternehmensdaten ausspionieren und Betriebsgeheimnisse stehlen. Diese Schattenkrieger sind schwer zu entdecken.

Die FireEye Forscher betonen, dass die Entdeckungsrate stark optimiert werden könnte, wenn die Security-Tools optimiert und stärker an die individuellen Bedürfnisse eines Unternehmens angepasst werden.

Typische Fehler sind, dass Sicherheitslösungen einfach „Out of the Box“ eingesetzt werden und die Netzwerkkontrollen nicht richtig konfiguriert sind. Es mangelt an internen Sicherheitskontrollpunkten und feindliche Aufklärung wird mit normaler Netzwerkaktivität verwechselt. Es fehlen Zeit und Ressourcen, um die Security-Software nach dem Ausrollen noch anzupassen. Wenn sich die zugrundeliegende Infrastruktur unerwartet ändert, funktionieren die Sicherheitskontrollen nicht mehr richtig.

Hier ein Beispiel: Eines der weltgrößten Unternehmen (Fortune 500) hat sein Security-Team beauftragt, die Sicherheitskontrollen zu validieren. Dabei stellt sich heraus, dass Syslogs über UDP statt über TCP gesendet wurden und ein falsch konfigurierter Load Balancer den gesamten UDP-Traffic verwarf. Deswegen wurden Events nicht an das SIEM gesendet und keine Alerts ausgelöst. Erst nachdem dies klar wurde, konnte das Problem gelöst werden.

FireEye gibt einige Ratschläge, wie die Sicherheitssituation verbessert werden kann. Es ist vor allem nötig, alle Security-Kontrollen mit automatisierten Prozessen ständig zu validieren. Weiter sollten sich die Sicherheitsverantwortlichen auf den Gegner einstellen und in ihren Tests deren Techniken nachahmen. Die gesamte Infrastruktur sollte ständig überprüft werden und die Sicherheitskontrollen angepasst und optimiert werden.

Chris Key, Senior Vice President bei Mandiant Security Validation, erklärt: „Unsere Untersuchungen zeigen, dass Unternehmen größtenteils glauben, gut abgesichert zu sein, in den meisten Fällen jedoch nicht ausreichend geschützt sind. Unternehmen aller Branchen müssen besser werden, im Abwehrkampf gegen Cyber-Attacken. Das zeigt der Security Effectiveness Report klar und deutlich. Der einzige nachgewiesene Weg, dies zu erreichen, ist die kontinuierliche Bewertung der Wirksamkeit von Sicherheitskontrollen gegen neue und bestehende Bedrohungen.“

Auf zu neuen Höhen mit SkySQL, der ultimativen MariaDB Cloud

In diesem Webinar stellen wir Ihnen SkySQL vor, erläutern die Architektur und gehen auf die Unterschiede zu anderen Systemen wie Amazon RDS ein. Darüber hinaus erhalten Sie einen Einblick in die Produkt-Roadmap, eine Live-Demo und erfahren, wie Sie SkySQL innerhalb von nur wenigen Minuten in Betrieb nehmen können.

Neueste Kommentare

1 Kommentar zu Unternehmen überschätzen ihre Sicherheit

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Also das ist schon ein sehr unsauberer Artikel. :-(

Erstens gibt es drei Arten von Unternehmen: 1) Gehackte, die es wissen 2) Nicht Gehackte, 3) Gehackte, die es nicht wissen.

Und „Dabei stellt sich heraus, dass Syslogs über UDP statt über TCP gesendet wurden und ein falsch konfigurierter Load Balancer den gesamten UDP-Traffic verwarf. Deswegen wurden Events nicht an das SIEM gesendet und keine Alerts ausgelöst. „: Das ist hahnebüchen!!!

A) Syslog benutzt eben UDP (und nicht, wie im Artikel suggeriert wird, TCP). Und wer sein SIEM nicht auf korrekten UDP-Empfang testet, gehört gefragt, was er von Beruf ist! Friseur?

Stammt der Artikel von Mandiant/Fireeye?