[UPDATE hier]

Durch die Enthüllungen von Edward Snowden wurde 2013 einer größeren Öffentlichkeit bekannt, dass Geheimdienste im Auftrag ihrer Regierungen das Kommunikationsverhalten der Internetnutzer ausspähen. Das geschieht auch mit Hilfe der großen Internetkonzerne. Laut internen NSA-Dokumenten hat der US-Geheimdienst Zugriff auf Datenbanken von Apple, Google, Facebook, Microsoft und vielen anderen Firmen.

Nach den Snowden-Enthüllungen begannen immer mehr Websites Datenverbindungen zu den Nutzern mit dem HTTPS-Protokoll abzusichern. Allerdings bannt das nicht die Gefahr, dass Metadaten aus bislang unverschlüsselten DNS-Abfragen gewonnen werden können. Dadurch ist sehr einfach, ein Bild von einer Person zu gewinnen, da man weiß, welche Server sie besucht.

DNS-Abfragen verschlüsseln: Schutz der Privatsphäre, mehr Sicherheit

Eine unverschlüsselte Abfrage zu einem DNS-Server sorgt also dafür, dass der DNS-Server als ständiger Begleiter sehr gut über unsere Online-Aktivitäten informiert ist. Zumal dann, wenn, wie in den meisten Fällen, diese Abfragen auch noch protokolliert werden. Über diese „Kraft der Metadaten“ stolperte selbst Ex-CIA-Direktor Patraeus, dessen außereheliche Affäre durch die Analyse von Metadaten öffentlich wurde. Das kostete ihn seinen Job.

Außerdem stellen unverschlüsselte DNS-Abfragen einen Angriffsvektor für sogenannten Man-in-the-Middle-Attacken dar. Bei einem solchen Angriff täuscht der Angreifer vor, dass seine Pakete von einem Rechner kommen, dem das angegriffene Ziel vertraut. Neben dem Schutz der Privatsphäre dient eine Verschlüsselung von DNS-Abfragen somit auch der Sicherheit.

Betriebssystemunterstützung für DoH, DoT

Als bislang einziges Betriebssystem unterstützt Android ab Version 9.0 mit der Funktion „Privates DNS“ die Verschlüsselung von DNS-Abfragen über das Protokoll DNS over TLS (DoT). Für iOS, macOS, Linux und Windows existieren derzeit nur Lösungen von Drittanbietern, um DNS-Abfragen zu verschlüsseln. Im Herbst 2019 hatte Microsoft aber angekündigt, die Verschlüsselung von DNS-Abfragen in einer zukünftigen Version mittels DNS over HTTPS (DoH) zu unterstützen. Mit dem Insider-Build 19628.1 steht DoH nun für Windows 10 erstmals zur Verfügung.

Windows 10: DNS over HTTPS

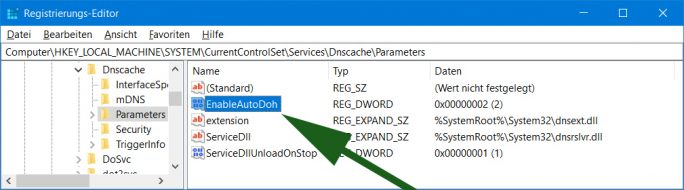

Die Aktivierung von DNS over HTTPS in Windows 10 Build 19628.1 erfolgt über einen zusätzlichen Eintrag in der Registry. Hierfür startet man Regedit und fügt unter Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters den DWORD-Parameter „EnableAutoDoh“ hinzu und trägt als Wert „2“ ein.

Windows 10 Build 19628.1: DNS over HTTPS (DoH) über Registry aktivieren (Screenshot: ZDNet.de)

Windows 10 Build 19628.1: DNS over HTTPS (DoH) über Registry aktivieren (Screenshot: ZDNet.de)

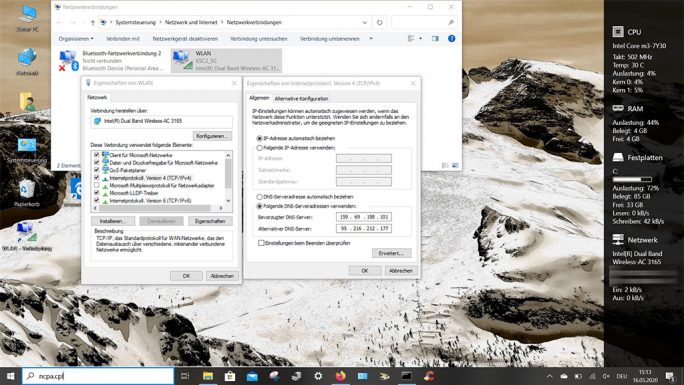

Doch das ist noch nicht alles. Außerdem muss man noch die genutzte Netzwerkschnittstelle konfigurieren. Hierfür gibt man in der Windows-Suche „ncpa.cpl“ ein und drückt Enter. Anschließend öffnet sich die Systemsteuerung. Dort wählt man den zu konfigurierende Netzwerkschnittstelle aus und konfiguriert das genutzte IP-Protokoll mit den Daten zum DNS-Server.

Standardmäßig unterstützt Windows 10 DoH-DNS-Server von Cloudflare, Google und Quad9:

- Cloudflare: DNS1: 1.1.1.1; DNS2: 1.0.0.1

- Google: DNS1: 8.8.8.8; DNS2: 8.8.4.4

- Quad9: DNS1: 9.9.9.9; DNS2: 149.112.112.112

Da auch ein DoH-DNS-Server grundsätzlich Kenntnis davon hat, welche Webseiten Nutzer aufrufen, sollte man aus Gründen des Datenschutzes in Betracht ziehen, einen auszuwählen, der keiner Werbefirma gehört und DNS-Anfragen nicht aufzeichnen. Empfehlenswerte DNS-Server finden sich beispielsweise hier. Diese bieten zum Teil auch einen Ad- und Tracking-Schutz und filtern bekannte Malware- und Phishing-Sites.

Windows 10 19628.1: Blah-DNS als DoH-Server nutzen (Screenshot: ZDNet.de)

Windows 10 19628.1: Blah-DNS als DoH-Server nutzen (Screenshot: ZDNet.de)

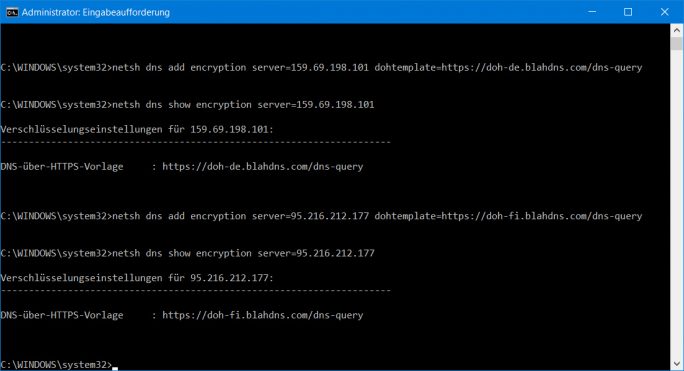

Damit diese Server genutzt werden können, muss jede einzelne IP-Adresse und die DoH-URI-Vorlage dem System hinzugefügt werden. Das geschieht mit dem Kommando:

netsh dns add encryption server="DoH-DNS-Server-IP-Adresse" dohtemplate="DoH-URI-Vorlage"

Für BlahDNS lauten diese wie folgt:

netsh dns add encryption server=159.69.198.101 dohtemplate=https://doh-de.blahdns.com/dns-querynetsh dns add encryption server=95.216.212.177 dohtemplate=https://doh-fi.blahdns.com/dns-query

Windows 10: DoH-DNS-Server mit netsh registrieren (Screenshot: ZDNet.de)

Windows 10: DoH-DNS-Server mit netsh registrieren (Screenshot: ZDNet.de)

Ob die Konfiguration gelungen ist, lässt sich mit folgendem Kommando überprüfen:

- netsh dns show encryption server=“DoH-DNS-Server-IP-Adresse“

Nun nutzt Windows 10 den konfigurierten DoH-DNS-Server. Entsprechend werden alle DNS-Abfragen über den Port 443 verschlüsselt. Über den klassischen DNS-Port 53 sieht man nun keinen Datenverkehr mehr. Das lässt sich mit folgenden Kommandos überprüfen:

pktmon filter removepktmon filter add -p 53pktmon start --etw -m real-time

Windows 10: DoH ist aktiv. Kein Datenverkehr mehr über klasssischen DNS-Port 53 (Screenshot: ZDNet.de)

Windows 10: DoH ist aktiv. Kein Datenverkehr mehr über klasssischen DNS-Port 53 (Screenshot: ZDNet.de)

Weitere Informationen zum Thema

- Simple DNSCrypt: DNS-Abfragen unter Windows verschlüsseln

- Android 9: DNS-Abfragen verschlüsseln mit DNS-over-TLS (DoT)

- MIUI 10: Private DNS aktivieren

- Privatsphäre schützen: DNS über HTTPS in Firefox aktivieren

- Empfehlenswerte DNS-DoH-Server (privacy-handbuch.de)

- DNS-Spoofing-Test

- DNS-Leak-Test

- Windows 10: DoH bei Build 20236 aktivieren

Safer Internet Day: Identität und Privatsphäre schützen

Im Rahmen des Safer Internet Day erläutert ZDNet sechs Maßnahmen, wie man die Sicherheit im Internet erhöhen und den Schutz der Privatsphäre verbessern kann.

Update 17.5: Angaben zum DNS-Port von 25 auf 53 korrigiert.

Neueste Kommentare

5 Kommentare zu Windows 10: So aktiviert man DNS over HTTPS

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

„Über den klassischen DNS-Port 25“

Das ist SMTP. DNS verwendet TCP+UDP 53.

Artikel bitte korrigieren.

Korrigiert. Danke für den Hinweis.

Wenn ich in der PowerShell (als Administrator) den Befehl „netsh dns add encryption…“ ausführen möchte, kommt als Fehlermeldung „Der folgende Befehl wurde nicht gefunden: dns add encryption server=…“

Geht das nicht auf Windows 10 Home?

Sie müssen die herkömmliche Eingabeaufforderung als Administrator verwenden. Ich habe den Test mit Windows 10 Home Insider-Build 19628.1 durchgeführt.

Sie sagen Facebook, Microsoft Google etc. in deren Datenbanken hat die US Regierung Zugriff.

Gleichzeit schreiben Sie Android 9.0 unterstützt Verschlüsselung.

Sie widersprechen sich selbst, warum nur?