Eset hat eine neue Angriffswelle der Hackergruppe Turla analysiert, die angeblich der russische Staat unterstützen soll. Die Attacken fanden demnach im Januar 2020 statt und richteten sich gegen ein nationales Parlament im Kaukasus sowie die Auslandsministerien von zwei Osteuropäischen Staaten. Aus Gründen der nationalen Sicherheit hält Eset jedoch die Namen der betroffenen Länder zurück.

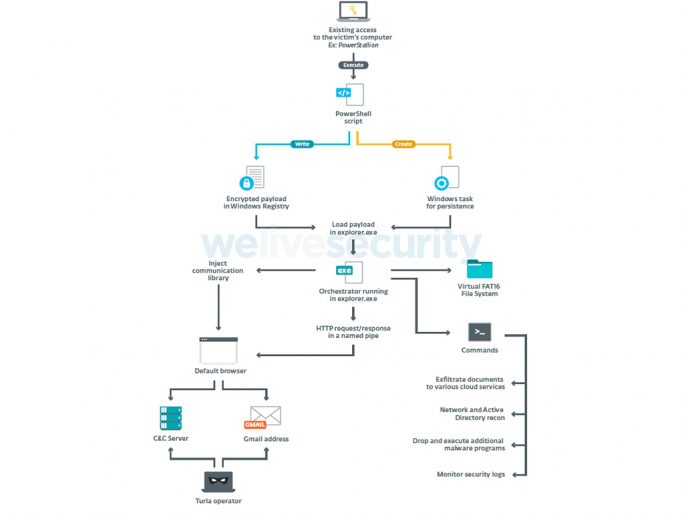

Bei den Angriffen kam laut Eset eine aktualisierte Version des Trojaners ComRAT zum Einsatz, die über neue Funktionen verfügt. ComRAT, auch als Agent.BTZ bezeichnet, ist eine der ältesten Waffen von Turla und wurde auch schon im Jahr 2008 bei einem Einbruch in die Systeme des Pentagon benutzt. Seit 2017 ist die Version 4 von ComRAT im Umlauf, die laut Eset für die jüngsten Attacken verbessert wurde.

Neu ist, das sich ComRAT über einen Gmail-Posteingang steuern lässt. Zu diesem Zweck übernimmt die Malware die Kontrolle über einen Browser des Opfers, um ein vordefiniertes Cookie zu laden und eine Sitzung mit dem Gmail Web Dashboard zu initiieren. ComRAT liest anschließend die neuesten Nachrichten im Posteingang und bezieht aus Anhängen dieser E-Mails seine Befehle.

Mit Gmail als alternativen Befehlsserver können die Hacker ihre Malware tatsächlich mit einer einfachen E-Mail steuern, die an eine bestimmte Gmail-Adresse geschickt wird. Die Daten, die ComRAT anhand seiner neuen Befehle abgreift, werden ebenfalls über diesen Weg, also als E-Mail, an die Hintermänner verschickt.

Darüber hinaus stiehlt die Gruppe nun Log-Dateien von Antivirensoftware. Welches Ziel die Hacker damit verfolgen, ist nicht bekannt. Eset vermutet, dass sie herausfinden wollen, ob und wenn ja, welches ihres Schadprogramme enttarnt wurde. Das könnte Turla in die Lage versetzen, die Malware so anzupassen, dass sie nicht mehr erkannt wird.

Grundsätzlich kommt ComRAT laut der Analyse von Eset weiterhin als Malware zum Einsatz, nachdem ein System bereits von den Hackern kompromittiert wurde. ComRAT soll vor allem gezielt nach bestimmten Dateien suchen und sie an einen entfernten Server übertragen – oft eine Clouddienst wie OneDrive oder 4Shared.

Erst vor zwei Wochen hatte Kaspersky eine andere neue Schadsoftware der Turla-Gruppe unter die Lupe genommen. Die neue Version von COMpfun wird nun über HTTP-Status-Codes gesteuert – eine Technik, die erstmals dokumentiert wurde.

Auf zu neuen Höhen mit SkySQL, der ultimativen MariaDB Cloud

In diesem Webinar stellen wir Ihnen SkySQL vor, erläutern die Architektur und gehen auf die Unterschiede zu anderen Systemen wie Amazon RDS ein. Darüber hinaus erhalten Sie einen Einblick in die Produkt-Roadmap, eine Live-Demo und erfahren, wie Sie SkySQL innerhalb von nur wenigen Minuten in Betrieb nehmen können.

Neueste Kommentare

Noch keine Kommentare zu Hackergruppe Turla steuert Malware per Gmail-Posteingang

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.