IT-Security-Analysten sind heillos überfordert. Sie sollen täglich mehrere Tausend Sicherheitsmeldungen bewältigen und die Zahl der Attacken steigt. Allerdings kann ein Analyst pro Tag höchstens zwei Dutzend Angriffe analysieren. So blieb Malware in 2019 im Durchschnitt 206 Tage unentdeckt und verursachte hohe Schäden. Durchschnittlich kostet ein Cyber-Angriff die betroffene Organisation heute knapp vier Millionen Dollar.

Die Situation verschlimmert sich, weil sich die Kriminellen immer öfter AI-basierter Software zur Entwicklung ihrer Angriffe bedienen oder auf die Dienste von MaaS (Malware-as-a-Service)-Anbietern zurückgreifen.

Selbst implementieren oder globale Bedrohungsdatenbanken nutzen?

AI-basierte Sicherheits-Software ist das geeignete Gegenmittel. Doch wo sollte sie implementiert werden? Eine Möglichkeit besteht darin, sich auf die globalen Bedrohungsdatenbanken der Security-Anbieter zu verlassen. Sie nutzen bei ihren Analysen der Infektionssymptome (Indicators of Compromise, IoCs) sehr große Datenmengen, haben gut ausgebildete Spezialisten und beste Werkzeuge. Sie analysieren aber nicht die Angriffe auf den individuellen Kunden. Zudem dauert es meist Stunden, bis Erkenntnisse vorliegen und an die Anwender weitergereicht werden. Die Kunden wissen nicht, wie die Ergebnisse zustande gekommen sind und können den Analyseprozess nicht beeinflussen.

Viele Anwender implementieren AI-basierte Security-Tools daher inhouse und zentral, zum Beispiel im Data Lake. Der Vorteil: Es entstehen organisationsindividuelle IOCs und alle Erkenntnisse aus den Analysen sind intern sofort verfügbar. Das Security-Team weiß genau, welche AI-Mechanismen wie angewandt wurden.

Dafür entgeht dem Unternehmen hier, wie sich Sicherheitsbedrohungen global entwickeln und was demnächst auf sie zukommen könnte. Sie brauchen teure, verwaltungsintensive Infrastruktur und Zeit für die Sammlung, Aufbereitung und Analyse der Daten. Die Datenfülle und daraus folgend Analysetiefe eines globalen Anbieters werden sie aus Ressourcengründen trotzdem kaum jemals erreichen.

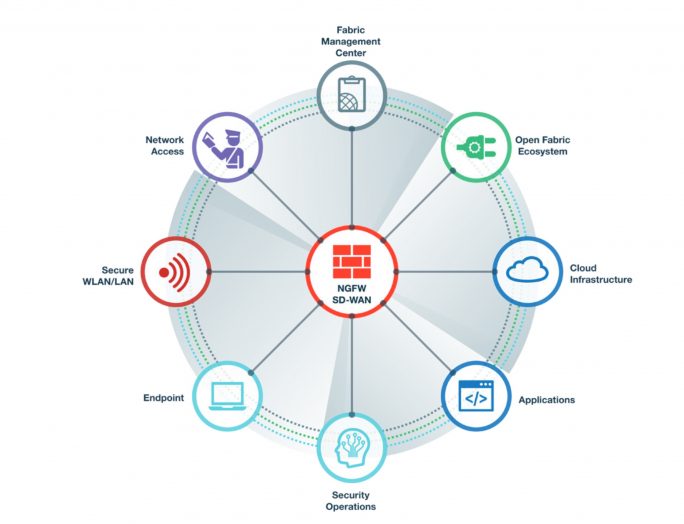

AI wird an immer mehr Stellen der Fortinet Security Fabric eingesetzt und macht Sicherheitsprozesse genauer, schneller und besser in der Abwehr von Schädlingen (Bild: Fortinet).

AI wird an immer mehr Stellen der Fortinet Security Fabric eingesetzt und macht Sicherheitsprozesse genauer, schneller und besser in der Abwehr von Schädlingen (Bild: Fortinet).

Der Schutz der Daten greift zu kurz

Es ist auch möglich, AI-basierte IT-Security verteilt in der Organisation auf jeder Ebene der Infrastruktur zu implementieren, wo zu analysierende Daten liegen. Dieser Ansatz hat viel Potential. AI dient dann zur Vorbeugung und zur Abwehr aktueller Angriffe, sobald Daten betroffen sind. Erfasst werden die Bedrohungsvektoren, die sich tatsächlich gegen die eigene Organisation richten. Das Unternehmen hat die volle Kontrolle über den Einsatz der AI.

Doch es ist auch wichtig, Angriffe möglichst frühzeitig zu entdecken, und nicht erst, wenn sie die Daten erreicht haben. Je früher das geschieht, desto besser – je später, desto teurer, wodurch die Endgeräte und ihr Verhalten in den Fokus rücken.

Betrachtet man Gesamtsysteme mit verteilter AI-basierter Sicherheits-Software, so sind je nach Einsatzort unterschiedliche Lösungen erforderlich – an einer Stelle analytische Präventionsalgorithmen, an einer anderen ein einfacher Sensor. Das Gesamtsystem muss gut aufeinander abgestimmt sein, was unter Umständen erheblichen Koordinationsaufwand bedeutet. Orchestrierungs- und Koordinierungs-Tools wie FortiSIEM und FortiSOAR lösen diese Aufgaben. FortiSIEM zeigt übergreifend Security Events über eine nutzerfreundliche Schnittstelle an und priorisiert sie. FortiSOAR liefert mit seinen Playbooks eine auf die individuelle Situation angepasste, orchestrierte, automatisierte Reaktion auf Bedrohungen.

Sicherheit auf jeder Ebene

Letztlich hat jeder Implementierungsort seine Stärken. Kombiniert entfalten sie optimale Wirkung: Globale Bedrohungsdatenbanken eignen sich gut zur Vorbeugung. Die Bedrohungsdetektion der eigenen Daten im zentralen Data Lake oder den verteilten Datenspeichern erfolgt am besten vor Ort. Schließlich gilt es, die Endgeräte als Einfallstore für Bedrohungen anhand entsprechender Werkzeuge wie FortiEDR sorgfältig auf ungewöhnliches Verhalten hin zu untersuchen.

Werden intelligente Services und Lösungen auf jeder Ebene genutzt respektive implementiert, bestehen gute Chancen, die eigene Organisation wirksam auch vor intelligenten Schädlingen zu schützen.

Beim Endpunkt-Schutz zählt jede Sekunde: Warum die Entschärfung in Echtzeit entscheidend ist

Carsten Maceus, Systems Engineer bei Fortinet, erläutert in diesem Webinar, wie eine moderne IT-Sicherheitsarchitektur in Unternehmen aussehen sollte. Er illustriert dies am Beispiel eines Fußballstadions wo Bengalos, Flitzer, Ordner und Zuschauer agieren. Spannend.

Neueste Kommentare

Noch keine Kommentare zu Alternativen für die AI-Implementierung

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.