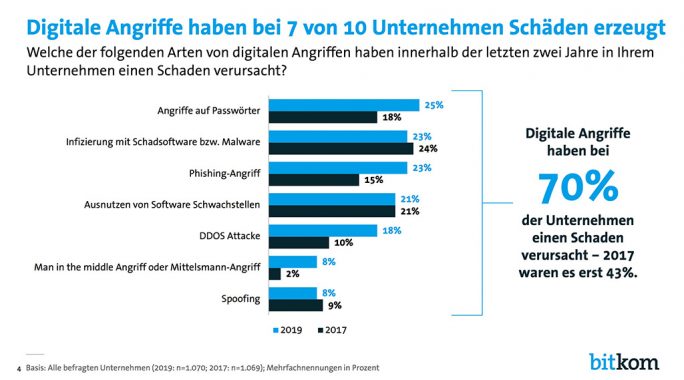

Das Risiko angegriffen zu werden, um Passworte oder Passwort-Hashes zu erbeuten und diese dann offline zu entschlüsseln, ist groß. 70 Prozent der deutschen Unternehmen wurde laut dem Branchenverband BITKOM 2019 digital angegriffen, dabei zielten 25 Prozent der Attacken auf Passwörter und es entstanden Schäden von 102,9 Milliarden Euro.

25 Prozent der vom Branchenverband BITKOM befragten Unternehmen gaben an, digital angegriffen worden zu sein, um Passwörter zu erbeuten (Bild: BITKOM)

25 Prozent der vom Branchenverband BITKOM befragten Unternehmen gaben an, digital angegriffen worden zu sein, um Passwörter zu erbeuten (Bild: BITKOM)

Leider machen es Anwender Passwortdieben, die eine Vielzahl von Angriffstypen verwenden, meist zu einfach. Beispielsweise verwenden sie gleiche oder ähnliche Passworte für private und berufliche Accounts. Sie nutzen ähnliche Passwortmuster mit Bestandteilen wie Anfangsbuchstaben des Namens oder Postleitzahl des Wohnorts für unterschiedliche Dienste, die sich einfach erraten lassen. Viele Administratoren verwenden sogar, obwohl sie es besser wissen müssten, dasselbe Passwort für ihren Standard- und den Admin-Account – ein Verhalten das formell sanktioniert werden sollte.

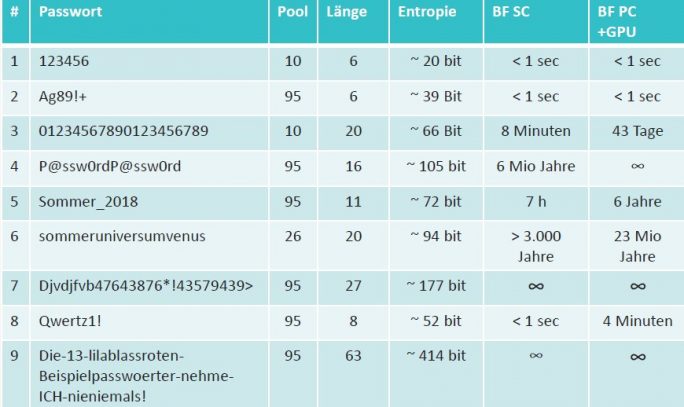

Viele vermeintlich sichere Passwortarten lassen sich in kurzer Zeit knacken (Bild: Specops Software).

Viele vermeintlich sichere Passwortarten lassen sich in kurzer Zeit knacken (Bild: Specops Software).

Passwortsicherheit hat nichts mit Sonderzeichen zu tun

Doch welche Passwörter sind stark? Das hängt vor allem davon ab, wie schnell ein Passwort erratbar ist. Das mathematische Maß für die Stärke eines Passworts ist die Entropie. Sie beziffert die Mindestmenge an Bits, die nötig sind, um die in einer Nachricht steckende Information darzustellen und damit ihre mathematische Komplexität. Als sicher gelten für einfache Nutzer eine Entropie von mindestens 70 Bits, für Admin-Accounts 90 Bits und mehr.

Entscheidend für die Entropie ist die Länge des Passwortes. Zahlen, Sonderzeichen oder Großbuchstaben im Passwort erhöhen zwar die Komplexität, ist das Passwort aber zu kurz, hilft beides nichts. Auch ausreichend komplexe Passwörter sind untauglich, wenn sie zu kurz oder bereits kompromittiert sind.

Die Lösung der Zukunft: Gut merkbare Passphrasen

Die sinnvollste Lösung für das Passwortdilemma sind daher gut merkbare, nicht kompromittierte Passphrasen. Sie dürfen grundsätzlich nicht aufgeschrieben werden und müssen daher gut zu merken sein. Häufige Änderungen an sich ausreichend starker Passwörter nur wegen des Zeitablaufs sollten dagegen unterbleiben. Ist ein Passwort aber kompromittiert, muss es sofort geändert werden. Außerdem dürfen Passwörter nicht aus Wörterbüchern und aus einer firmenindividuell erstellten Liste verbotener Wörter stammen, die sich zu einfach erraten lassen.

Die Benutzeroberfläche des Password Auditor von Specops Software zeigt übersichtlich das aktuelle Passwortgeschehen im Unternehmen (Bild: Specops Software).

Die Benutzeroberfläche des Password Auditor von Specops Software zeigt übersichtlich das aktuelle Passwortgeschehen im Unternehmen (Bild: Specops Software).

Tool-Unterstützung ist angesagt

All dies zu berücksichtigen, ist für jedes IT-Sicherheitsteam eine Überforderung. Je größer die Zahl der Accounts und Dienste, desto unübersichtlicher wird die Situation. Daher empfiehlt sich die Nutzung einer funktionsreichen und leistungsstarken Passwort-Management-Lösung, die auch mit den veränderten Anforderungen beim Passwortschutz fertig wird.

Wer allerdings vor der Entscheidung für ein Tool die eigene Passwortsicherheit zunächst testen möchte, kann dies mit dem bis Jahresende kostenlos herunterladbaren Specops Password Auditor tun. Das Tool scannt das Active Directory und identifiziert passwortrelevante Schwachstellen. Die gesammelten Informationen werden in einem interaktiven Bericht zusammengefasst und geben einen Überblick, ob Konten vorhanden sind, die schwache, kompromittierte, abgelaufene oder identische Passwörter verwenden.

Specops Password Policy: Richtlinien für ganze Benutzergruppen definieren

Ein Beispiel für eine Software, die auch mit verschiedensten Passwortanforderungen fertig wird, ist Specops Password Policy für den Schutz des Active Directory. Die Lösung wird neben dem Windows-Filter auf den Domänenservern betrieben. Das Tool prüft Passwörter gegen eine Online-Datenbank bereits kompromittierter Passwörter mit derzeit rund 2,3 Milliarden Passwörtern, die ständig aktualisiert wird. Daneben ist eine Offline-Version mit 760 Millionen Passwörtern verfügbar. Dazu dürfen individuelle Wörterbücher kommen.

Mit Specops Passwort Policy lassen sich Richtlinien für ganze Benutzergruppen durchsetzen. Ablaufdaten können je nach Länge des Passworts definiert werden, so dass Mitarbeiter mit längeren Passworten diese seltener ändern müssen. Nutzer mit nicht richtlinienkonformem Passwort erhalten detailliertes Feedback, was geändert werden muss. So haben Passwortdiebe kaum noch eine Chance und die Compliance wird gewahrt.

Neueste Kommentare

1 Kommentar zu Passwortsicherheit in Unternehmen: Strategien müssen sich ändern

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Wie überall, unreife Früchte müssen beim Verbraucher reifen.

Nach meiner Meinung sind die Anbieter in der Pflicht die Passwörter ordentlich zu verschlüsseln und sich die Listen nicht klauen zu lassen.

Bei unverschlüsselten Listen, die in falsche Hände geraten hilft kein noch so gutes Passwort; der Angreifer kann es einfach ablesen.

Ist die Liste verschlüsselt könnte man vor der Verschlüsselung einem unsichern, weil zu kurzem Passwort einige der anderen sicher vorhandenen Userdaten hinzufügen. Dann entstünde ein Hash, der nicht so leicht zu entschlüssen wäre.

Letztendlich ist aber die einzig sichere Lösung eine 2-Wege Authentifizierung.

Millionen von Anwender werden unnötig gequält sich unmerkbare Passwörter auszudenken.