Hacker nutzen fortschrittliche und gezielte Phishing-Betrugstechniken und geben sich als Angehörige eines angesehenen Unternehmens oder als Führungskräfte Ihres eigenen Unternehmens aus, um Gelder abzuzweigen oder an vertrauliche Informationen zu gelangen. Bei dieser Art von Attacken, die auch als Business Email Compromise (BEC) bekannt sind, werden in der Regel keine bösartigen Nutzdaten oder Links verwendet, die ein Scan-Filter erkennen kann. Dies macht solche Angriffe gefährlich, weil sie nur schwer zu erkennen und zu blockieren sind.

Warnungen des FBI und des BKA

Das Bundeskriminalamt (BKA) sieht mittelständische Firmen als besonders gefährdet durch BEC an: „Häufig werden nicht nur große Unternehmen, sondern auch Mittelständler, sogenannte „hidden champions“, oder andere solvente Unternehmen ausgewählt. Die Erfolgsquoten der Täter variieren dabei. Während bei DAX Unternehmen nur circa zehn Prozent der Versuche erfolgreich sind, steigt diese Zahl bei klein- und mittelständischen Unternehmen bis auf 50 Prozent an. Insbesondere in patriarchalisch geführten, mittelständischen Unternehmen scheint die Erfolgsquote besonders hoch zu sein.“ (Quelle: BKA Dokument 2017: Social Engineering / CEO-Fraud, Seite 15)

Der Nürnberger Automobilzulieferer Leoni musste 2016 öffentlich zugeben, dass durch einen gezielten Täuschungsangriff ein Schaden von 40 Millionen Euro entstanden ist. Im Bericht der Frankfurter Allgemeinen Zeitung heißt es dazu: „jemand habe sich gegenüber Kollegen als Leoni-Mitarbeiter ausgegeben und behauptet, „besondere Befugnisse zu haben“. Auf diese Weise habe er „bestimmte Geschäftsvorgänge vorbereiten“ lassen.“

Auch das amerikanische Federal Bureau of Investigations (FBI) warnt Unternehmen vor zunehmenden BEC-Angriffen. Solche Betrügereien missbrauchen automatische Weiterleitungsregeln in webbasierten E-Mail-Clients und ermöglichen es Angreifern, sich in Konversationen einzuschleusen, indem sie E-Mail-Adressen nutzen, die Domänen mit ähnlicher Schreibweise wie die echten Adressen ihrer Opfer verwenden.

Ein aktueller Vorfall im August 2020 mit diesem Täuschungsmuster ermöglichte es Angreifern, 175.000 US-Dollar von ihrem Opfer zu erlangen. Das Internet Crime Complaint Center (IC3) des FBI meldete, dass BEC-Attacken im Jahr 2019 zu weltweiten Verlusten von mehr als 1,7 Milliarden US-Dollar führten.

Wem können Sie vertrauen?

Laut Erkenntnissen von SophosLabs fordern die Täter oft dringend Geldmittel oder sensible Daten an. Dabei nehmen sie die Rolle einer bestimmten Person an (Impersonation). 86 Prozent der Impersonation-E-Mails nehmen die Identität einer bestimmten Person und nicht die einer Marke an.

Die Hacker lassen so die Kommunikation persönlich erscheinen und nutzen bestehende Vertrauensverhältnisse aus, um die Zielperson in eine Stresssituation zu versetzen, so dass sie eher bereit ist, sensible Daten preiszugeben oder Gelder zu überweisen.

Die Angreifer wissen, wem Sie am ehesten vertrauen. Eine Analyse von Januar bis April 2020 der durch Sophos geschützten Postfächern hat ergeben, welche Rollen am ehesten verkörpert werden:

- 75 Prozent der E-Mails geben sich als CEO, Geschäftsführer oder Präsident aus (die ranghöchsten Personen)

- 10 Prozent IT-Führungskräfte (Direktor, IT-Abteilungschef oder CIO)

- 5 Prozent Führungskräfte aus dem Finanzbereich (CFO oder Finanzleiter)

Der Rest setzt sich aus anderen leitenden Funktionen und C-Suite-Führungskräften zusammen. Interessant ist der Anstieg bei den medizinischen Fachkräften, die sich als solche ausgeben: Ärzte und zertifizierte Kinderärzte machen jetzt ungefähr ein bis drei Prozent der vorgetäuschten Personen aus, während sie früher nicht einmal auf dem Radar waren.

Falsche Risikoeinschätzung beim E-Mail-Betrug

Wenn die meisten Menschen an bösartige E-Mails denken, stellen sie sich unverhohlene Geldforderungen mit schlechter Grammatik vor. Nach der Analyse von Tausenden von Nachrichten können wir feststellen, dass die Angreifer in Wirklichkeit ihre Vorgehensweise ständig weiterentwickeln.

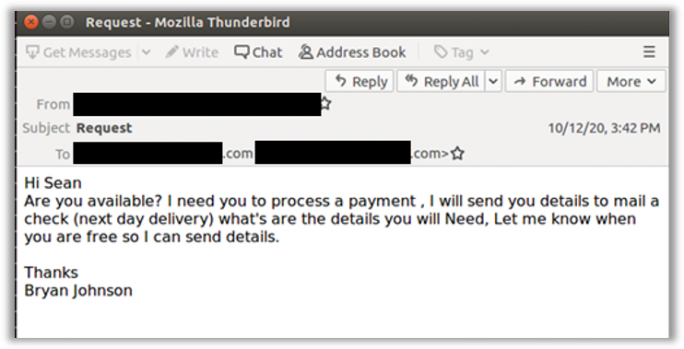

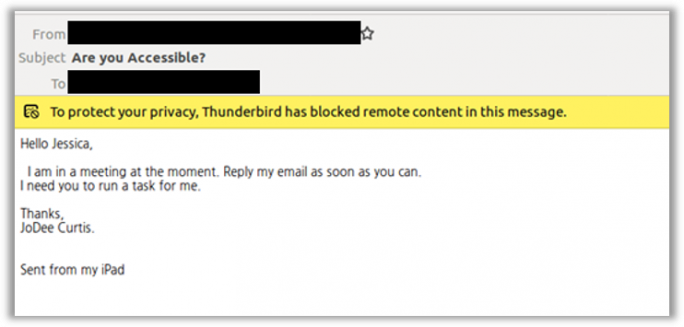

Ihr anfängliches Ziel ist es natürlich, die Zielperson zum Handeln zu bewegen. Sobald das Ziel am Haken ist, erhöhen die Angreifer den Druck. Nachfolgend finden Sie einige Beispiele von Phishing-Nachrichten, die von Sophos E-Mail blockiert wurden.

Beispiel Phishing Mail 1 (Bild: Sophos)

Beispiel Phishing Mail 1 (Bild: Sophos)

Beispiel Phishing Mail 2 (Bild: Sophos)

Beispiel Phishing Mail 2 (Bild: Sophos)

Vertrauen Sie Ihrem Posteingang mit dem neuesten E-Mail-Schutz-Update von Sophos

Können Sie sich noch daran erinnern, wie es ist, in einem Büro zu arbeiten? Wo Sie einfach mit echten Menschen sprechen konnten? Sie konnten schnell in die Finanzabteilung gehen und sich vergewissern, dass wirklich 250.000 Euro an einem Freitag um 17 Uhr an einen Lieferanten überwiesen werden. Da wir in letzter Zeit alle von zu Hause aus arbeiten, ist das nicht so einfach.

Deshalb ist der Sophos Mailbox-Schutz durch Sophos Email Advanced so wertvoll. Seit anfang letzten Jahres steht „Impersonation Protection Feature Set“ zur Verfügung. Dieses hat einen Einrichtungsassistenten, der auch Microsoft Active Directory (AD) Sync unterstützt, um automatisch die Personen innerhalb eines Unternehmens zu identifizieren, die am ehesten als vorgetäuschte Identität für eine Impersonation in Frage kommen.

Nach der Einrichtung überprüft Sophos Email alle eingehenden E-Mails auf Variationen von Anzeigenamen, die mit diesen Anwendern in Verbindung stehen. Zweitens kann Sophos Email durch die Analyse von Header-Informationen Markenspoofing und Impersonation-Versuche erkennen.

Die neueste Weiterentwicklung von Sophos Email nutzt nun fortschrittliches maschinelles Lernen, um gezielte Impersonations-Attacken (oder Business Email Compromise) zu erkennen. Mithilfe des von Sophos entwickelten neuronalen Deep Learning-Netzwerks analysieren fortschrittlichen ML-Funktionen den Nachrichtentext und die Betreffzeilen von E-Mails, um Konversationen mit verdächtigem Inhalt zu identifizieren – insbesondere in Bezug auf Tonfall und Wortwahl, um ungewöhnliche Anfragen eines Absenders zu erkennen.

Effektiver Phishing-Schutz mit Sophos Email Advanced

Der Phishing-Schutz, den Sophos Email in der neuesten Version bietet, sorgt mit einfachen Kontrollen dafür, dass der Schutz schnell greift.

Social Engineering

Verdächtige E-Mails können blockiert, in Quarantäne gestellt, mit einer Betreffzeile versehen oder mit einem Warnbanner versehen werden. Sophos überprüft alle eingehenden E-Mails in Echtzeit und sucht mit den Authentifizierungstechniken Sender-Policy-Framework (SPF), Domain-Keys-Identified-Mail (DKIM) und Domain-based Message-Authentification, Reporting and Conformance (DMARC) sowie E-Mail-Header-Anomalien-Analyse nach wichtigen Phishing-Indikatoren. Sophos Email bietet außerdem Schutz vor Imitationen durch Analyse von Inhalt, Anzeigenamen und Lookalike-Domains, um Imitationsversuche einer Marke oder eines VIP eines Unternehmens zu erkennen.

Bösartige URLs und Anhänge

Zum Schutz vor schädlichen URLs oder Attachments, die Malware enthalten können, bietet Sophos das Scanning von Uniform Resource Locators (URLs) in Echtzeit und Time-of-Click URL Rewriting, um jede URL zu analysieren, bevor sie angeklickt wird. Anschließend lässt Sophos Sandstorm, unsere durch Künstliche Intelligenz (KI) gesteuerte Cloud-Sandbox, verdächtige Dateien explodieren, um sicherzustellen, dass Malware niemals in den Posteingang gelangt.

Anwenderschulung

Eine wichtige Verteidigungslinie gegen E-Mail-Impersonation sind intelligente Schulungen zum Thema Cybersicherheit. Sophos Email arbeitet mit Sophos Phish Threat zusammen, einer Phishing-Simulations- und Schulungsplattform. Sophos Email und Sophos Phish Threat erkennen Anwender, die aufgrund ihres Risikoprofils vor dem Besuch einer Website gewarnt oder blockiert wurden oder die auf eine Spear-Phishing-E-Mail geantwortet haben, und können diese nahtlos in gezielte Phishing-Simulationen und -Schulungen einbinden, um das Bewusstsein zu verbessern.

Starten Sie einen kostenlosen und unverbindlichen Test von Sophos E-Mail und Sophos Phish Threat auf unserer Website. Sophos-Kunden, die bereits Produkte über die Sophos Central Plattform verwalten, können eine kostenlose Testversion direkt von ihrer Konsole aus aktivieren: Besuchen Sie den Abschnitt „Weitere Produkte“ in der Hauptnavigation, um loszulegen.

Neueste Kommentare

Noch keine Kommentare zu So schützen Sie sich vor gezielten Phishing-Angriffen

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.