Im Dezember 2020 rückte die Nachricht über einen Cyberangriff auf das IT-Sicherheitsunternehmen SolarWinds Cyberangriffe auf die Lieferkette ins Rampenlicht, aber sie sind alles andere als ein neues Phänomen. Besorgniserregend ist, dass fast eines von 10 Ransomware-Opfern (9 %) angibt, dass der Angriff seinen Weg über einen über einen vertrauenswürdigen Drittanbieter erfolgte, so die Sophos Umfrage 2020 unter 5.000 IT-Managern in 26 Ländern.

Aber was genau ist ein Angriff über die Lieferkette und wie funktioniert er? Wichtiger noch: Was können Sie tun, um Ihr Unternehmen vor den Auswirkungen eines Supply-Chain-Angriffs zu schützen?

Was ist ein Angriff auf die Lieferkette?

Unternehmen sind oft von Drittanbietern abhängig, um eine bestimmte Geschäftsfunktion wie z.B. Ihre IT-Infrastruktur ganz oder teilweise zu verwalten. Die Verbindung von Drittanbietern mit Ihrem Netzwerk zu ermöglichen, bringt zwar geschäftliche Vorteile (z. B. die Freisetzung von internen Ressourcen), birgt aber auch ein Sicherheitsrisiko – nämlich die Anfälligkeit für Angriffe in der Lieferkette.

Bei einem Angriff über die Lieferkette dringen Angreifer nicht direkt in Ihr Unternehmen ein, sondern nutzen stattdessen den Zugang, mit dem vertrauenswürdige Drittanbieter bereits Zugang zu Ihren Systemen haben, um in Ihrer Umgebung Fuß zu fassen. Danach können sie alle Arten von bösartigen Aktivitäten durchführen.

Wenn nur ein einziger Lieferant mit Ihrem Netzwerk verbunden ist, besteht das Risiko eines Angriffs auf die Lieferkette. Im Durchschnitt geben kleine und mittelgroße Unternehmen jedoch an, mindestens drei Lieferanten zu haben, die sich mit ihren Systemen verbinden können

Die Absicherung dieser angeschlossenen Lieferanten stellt die IT-Teams vor große Herausforderungen und führt zu einer erhöhten Arbeitsbelastung für IT-Teams. Erschwerend kommt hinzu, dass Angriffe auf die Lieferkette bekanntermaßen schwer zu erkennen, geschweige denn abzuwehren sind, da sie von jedem Teil Ihrer Lieferkette ausgehen können.

Arten von Drittanbietern

Professional Services und IT-Dienstleister sind zwei der häufigsten Drittanbieter, die sich mit dem Netzwerk eines Unternehmens verbinden können. Professionelle Dienstleister werden oft von Organisationen eingesetzt, um Geschäftsfunktionen (oder Teile davon) unabhängig zu verwalten, wenn sie intern nicht über die erforderlichen speziellen Fähigkeiten und Kenntnisse verfügen. Nehmen Sie zum zum Beispiel eine Wirtschaftsprüfungsgesellschaft, die Zugang zu sensiblen Finanzdaten (über Software) benötigt, um dem Kunden die Analysen und Erkenntnisse zu liefern, mit denen sie beauftragt wurden. Wie Sie sich vorstellen können, würde ein erfolgreicher Cyberangriff auf ein solches Unternehmen verheerende Folgen für das Kundenportfolio haben.

IT-Dienstleister

IT-Dienstleister sind externe Organisationen, die mit dem Betrieb der IT-Infrastruktur eines Unternehmens und/oder der IT-Sicherheit. Sie werden oft als Managed Service Provider (MSP) oder Managed Security Service (MSSP) bezeichnet werden. Auch sie sind häufig Ziel von Angriffen auf die Lieferkette und besonders attraktive Ziele für Angriffe, da sie die Schlüssel zu vielen verschiedenen Kundenorganisationen in der Hand haben.

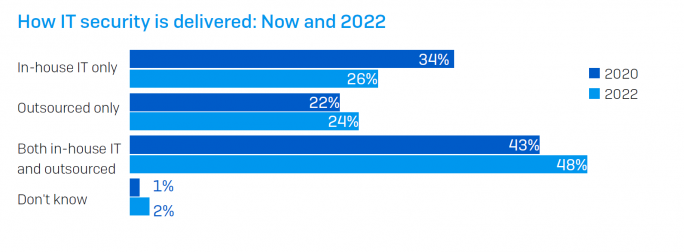

Da die Zahl der Unternehmen, die ihre IT-Sicherheit auslagern, bis 2022 auf 72 % steigen wird, ist die Sicherheitslage dieser Drittparteien von größter Bedeutung für die eigene Security des Kunden.

Minimierung des Risikos von Angriffen auf die Lieferkette: Best-Practice-Richtlinien

Arten von Supply-Chain-Attacken

Angriffe auf die Lieferkette unterscheiden sich zwar in der Art und Weise, wie sie durchgeführt werden, aber die Grundprinzipien und der Endzweck für Angreifer sind oft die gleichen. Es geht darum einen vertrauenswürdigen Drittanbieter zu infiltrieren und den vertrauenswürdigen Zugang zu missbrauchen, um Malware zu implantieren, geistiges Eigentum zu stehlen oder die interne Kommunikation auszuspionieren.

Phishing-Angriffe

Einer der häufigsten Angriffsvektoren, der von Angreifern in der Lieferkette genutzt wird, sind Phishing-E-Mails. Angreifer zielen mit Phishing-E-Mails auf vertrauenswürdige Dritte ab, um deren Netzwerke zu kompromittieren und sich Zugang zu ihnen zu verschaffen. Dann nutzen sie diesen Einstieg als Sprungbrett, um in die Systeme ihrer Kunden einzudringen.

Kompromittiertes Software-Update

Bei anspruchsvolleren Angriffen auf die Lieferkette infiltrieren Hacker die Infrastruktur eines Softwareunternehmens oder Distributors ein und fügen bösartigen Code in Software-Update-Pakete ein. Der Drittanbieter verteilt dann diese Updates an ihre Kunden und infiziert sie dabei unwissentlich. Wie Sie sich vorstellen können, können die Folgen verheerend sein, besonders wenn das Unternehmen ein großes Portfolio an Kunden hat. Der SolarWinds-Angriff im Dezember 2020 war ein perfektes Beispiel für diese Art von Attacke.

Fallstudie zum Angriff auf die Lieferkette: SolarWinds

Ende 2020 wurde entdeckt, dass die Lieferkette des IT-Sicherheitsunternehmens SolarWinds kompromittiert wurde. Diese Entdeckung sorgte weltweit für Schlagzeilen und rückte die Anfälligkeit der Lieferketten ins Rampenlicht. Es wird vermutet, dass über 18.000 Kunden des Unternehmens betroffen sind.

Es ist wichtig anzumerken, dass zum Zeitpunkt der Veröffentlichung dieses White Papers, im April 2021, die Untersuchung des Angriffs auf SolarWinds noch nicht abgeschlossen ist und sich noch ändern kann.

Wie haben die Angreifer das geschafft?

Kurz gesagt: Den Hackern gelang es, bösartigen Code in die Infrastrukturüberwachungs- und Management-Plattform SolarWinds Orion einzuschleusen. Dieser bösartige Code wurde dann unwissentlich über ein Standard-Software-Update an die Kunden verteilt.

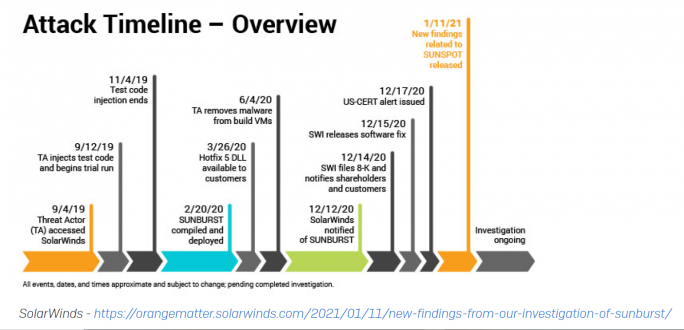

Es wird berichtet, dass ca. 18.000 Kunden (darunter viele Fortune 500-Unternehmen und Regierungsbehörden) die Updates installiert haben und damit angreifbar waren. Besorgniserregend ist, dass SolarWinds bereits im September 2019 Anzeichen für eine Kompromittierung vermutete, wie in der Zeitleiste unten angezeigt wird. Dies deutet sowohl darauf hin, dass der Angriff kalkuliert war, als auch darauf, dass die Bedrohungsakteure extreme Vorsicht walten ließen und versuchten, bei ihrem Eindringen so wenig Alarme wie möglich auszulösen. Wie die Sunburst-Malware-Variante Schutzmaßnahmen umging, können Sie hier nachlesen.

Wie Sicherheit ausgerollt wird- heute und 2022 (Bild: Sophos)

Wie Sicherheit ausgerollt wird- heute und 2022 (Bild: Sophos)

Wie hat sich der Angriff ausgewirkt?

Der Erfolg des Angriffs, der unter dem Namen Sunburst bekannt ist, ermöglichte den Akteuren weitreichenden Zugang zu Unternehmens- und staatlichen Informationssystemen. Er hat bereits zu einem noch nicht bezifferten Umfang an Datendiebstahl geführt und und es wird befürchtet, dass die Angreifer diese Basis genutzt haben, um weitere Hintertüren in Unternehmensnetzwerke einzubauen, die noch nicht entdeckt worden sind.

Noch wichtiger ist, dass das globale Ausmaß des Angriffs deutlich gemacht hat, wie unvorbereitet viele Unternehmen auf die Abwehr von Angriffen auf die Lieferkette vorbereitet sind.

Der zeitliche Ablauf der SolarWinds-Attacke (Bild: Sophos)

Der zeitliche Ablauf der SolarWinds-Attacke (Bild: Sophos)

Vergiftete Pakete

Eine weniger verbreitete Art von Angriffen auf die Lieferkette, von der wir jedoch erwarten, dass sie in Zukunft häufiger auftreten wird, sind „vergiftete Pakete“ (Poison Packages). Mit der zunehmenden Nutzung von Clouds, Docker und agilen Entwicklungsmethodiken steigt auch die Verwendung von Standardkomponenten, um den Entwicklungszyklus zu verkürzen.

Böswillige Akteure haben damit begonnen, in einigen häufig verwendete Container, Bibliotheken und andere Ressourcen Fallen einzubauen. Sie versuchen damit, diese vergifteten Pakete in das Endprodukt zu integrieren.

Richtlinien zur Abwehr von Angriffen auf die Lieferkette

Angesichts der Komplexität und der Art der Angriffe auf die Lieferkette kann Technologie allein diese Attacken nicht verhindern. Stattdessen sollen diese Best-Practice-Richtlinien Sie in die Lage versetzen, das mit einem Supply-Chain-Angriff verbundene Risiko zu minimieren.

- Wechseln Sie von einem reaktiven zu einem proaktiven Ansatz bei der Cybersicherheit

Der Hack von SolarWinds war der Weckruf für viele Unternehmen auf der ganzen Welt. Sobald ein Angriff offensichtlich wird, ist es aber oft zu spät: Bis ein Krimineller einen Payload abwirft, hat er möglicherweise bereits kritische Daten gestohlen und oft schon seit Tagen Zugang zu Ihrem Netzwerk. Sie müssen eine neue Denkweise annehmen und davon ausgehen, dass Sie immer kompromittiert sind und die Bedrohungen aufspüren, bevor es zu spät ist. Es gibt Technologien und Dienste, die diesen Ansatz unterstützen können und auf die wir später noch näher eingehen werden.

- Überwachung auf frühe Anzeichen einer Gefährdung

Bei Untersuchungen, die das Sophos Managed Threat Response (MTR)-Team durchgeführt hat, fallen zwei Dinge zwei Dinge als frühe Anzeichen für eine Kompromittierung besonders auf. Zum einen sind das die Verwendung von Zugangsdaten für Remote-Zugriff und administrative Zwecke. Das andere ist der Missbrauch von Systemadministrations-Tools, um das Netzwerk zu überwachen und Daten aus dem Netzwerk zu stehlen.

Die Verwendung von legitimen Konten und eigenen Tools zur Erlangung und Beibehaltung der Persistenz wird oft als Living Off the Land (LOL) bezeichnet. Das Erkennen dieser Verhaltensweisen erfordert Wachsamkeit und Geschick. Sie fallen jedoch geschulten Sicherheitsanalysten deutlich auf und diese können Sie vor dem Angriff warnen, bevor der größte Teil des Schadens entstanden ist.

Sie sollten entweder in die Technologie und das Training investieren, die für die Überwachung dieser Indikatoren erforderlich sind, oder einen Managed Detection and Response (MDR)-Dienstleister mit der Überwachung der Systeme beauftragen.

- Machen Sie ein Audit Ihrer Lieferkette

Es mag offensichtlich klingen, aber es ist von unschätzbarem Wert, wenn Sie sich die Zeit nehmen, eine Liste aller Unternehmen zu erstellen, mit denen Sie in Verbindung stehen. Es sind wahrscheinlich mehr, als Sie denken. Wenn Sie diese Übung durchführen, werden Sie schnell in der Lage sein, die Schwachstellen zu identifizieren (z. B. die Organisationen, die am anfälligsten für Cyberkriminalität sind) und weitere Maßnahmen zu ergreifen, um die damit verbundenen Risiken zu minimieren.

Sie können davon ausgehen, dass Sie mit Drittanbietern verbunden sind, wie z. B:

IT-Dienstleister

MSP / MSSP

Cloud-Anbieter

Professionelle Dienstleistungen

Finanzen

Recht

Sicherheit

Hausmeisterdienste

Zulieferer

Materialien

Dienstleistungen

Arbeit

Logistik

Sobald Sie herausgefunden haben, mit wem Sie verbunden sind, können Sie die Art des Netzwerkzugriffs beurteilen, den diese Personen und Organisationen haben und auf welche Informationen mit diesen Anmeldeinformationen zugegriffen werden könnte. Wenn es etwas mehr als das Minimum ist, ist es an der Zeit, diesen Zugang zu sperren und den Zugriff auf nur die notwendigen Informationen zu beschränken. Beginnen Sie mit den mit den Providern, die den meisten unnötigen Zugriff haben, und arbeiten Sie sich nach unten vor.

- Bewerten Sie die Sicherheitslage Ihrer Lieferanten und Geschäftspartner

Es gibt viele Ansätze für eine Bewertung, aber für große Service-Provider, Cloud-Betreiber und Zahlungsabwickler lohnt es sich, herauszufinden, welchen Arten von Zertifizierungen und Audits sie unterworfen sind und vorweisen können.

Ein Zahlungsabwickler unterliegt zum Beispiel der Einhaltung von PCI DSS. Wenn er zu PCI DSS Level 1 oder 2 verpflichtet ist, sollten Sie den Konformitätsbericht (Report on Compliance, RoC) anfordern, der von der Aufsichtsbehörde Qualified Security Assessor (QSA)/ Internal Security Assessor (ISA) ausgestellt wurde. Sie sollten diese RoCs vierteljährlich überprüfen, um sicherzustellen, dass sie Ihre Erwartungen erfüllen.

Eine weitere beliebte Zertifizierung zur Bestätigung von Audits ist Service Organization Control (SOC) 2/2+/3 für Ihre Cloud-Service-Provider. SOC-Audits bewerten Sicherheitskontrollen und Maßnahmen, die die fünf Trust-Service-Prinzipien abdecken: Datenschutz, Sicherheit, Verfügbarkeit, Verarbeitungsintegrität und Vertraulichkeit.

Genau wie bei Ihrer eigenen Sicherheit sind Audits alleine keine Garantie, aber sie sind sicherlich Hinweise darauf, dass der Anbieter die Sicherheit und die Einhaltung der Prinzipien ernst nimmt. Fragen Sie außerdem nach Penetrationstests, Konformität zur Datenschutzgrundverordnung (DSGVO) oder der Häufigkeit früherer Schwachstellen oder Verletzungen.

- Überprüfen Sie ständig Ihre eigene IT-Sicherheitshygiene

Während Ihre Lieferanten entscheidend für den Schutz vor Angriffen auf die Lieferkette sind, sollten Sie Ihre eigene Cybersecurity-Hygiene nicht vernachlässigen. Viele Unternehmen ignorieren diese, weil sie entweder nicht wissen, wo sie anfangen sollten oder glauben, dass sie nicht wichtig genug sind, um durch die Kompromittierung eines vertrauenswürdigen Partners ins Visier genommen zu werden.

Ihre Cybersicherheitspraktiken können den Unterschied zwischen einer kleinen Unannehmlichkeit und einer katastrophalen Datenpanne ausmachen.

Aktivieren Sie Multi-Faktor-Authentifizierung (MFA)

Die häufigste Art und Weise, wie Organisationen Opfer von Angriffen auf die Lieferkette werden, ist die Verwendung von gestohlenen, aber autorisierten Zugriffen. Dienstleister erhalten nur allzu oft Zugangsdaten mit denselben Rechten und Rechten und Privilegien wie interne Mitarbeiter. Das heißt: Sie sind nicht verpflichtet, MFA zu verwenden, was es Angreifern ermöglicht, sowohl durch Phishing-Angriffe gestohlene Zugangsdaten als auch die unbefugte Wiederverwendung von Zugangsdaten durch ihre Mitarbeiter ausnutzen. Da die meisten Organisationen SSO (Single Sign-On) einsetzen, können diese Anmeldedaten missbraucht werden, um auf alle möglichen Systeme zuzugreifen, die für die jeweilige Aufgabe unnötig sind, was das Risiko von Attacken über böswilligen Insider und Outsider gleichermaßen erhöht.

Überprüfen Sie die Zugriffs- und Anwendungsberechtigungen von Lieferanten

Ein weiterer häufiger Fehler ist die Bereitstellung uneingeschränkter virtueller privater Netzwerke (VPN), Remote Desktop Protocols (RDP) oder anderer Fernzugriffstechnologien für Dritte, um ihnen die Verwaltung von Lösungen zu ermöglichen. Mit uneingeschränktem Zugang meinen wir den Zugriff auf das gesamte Netzwerk anstelle einer Segmentierung und sorgfältigen Härtung aller notwendigen Fernzugriffstools.

Alle nach außen gerichteten Tools müssen eine Multi-Faktor-Authentifizierung erfordern, und sie sollten auf einzelne Hosts oder Systeme beschränkt sein. Wo zusätzlicher Zugriff gewünscht ist, wird die Verwendung von „Jump Hosts“ empfohlen, um das Risiko zu reduzieren und um das Risiko zu verringern und zusätzliche Möglichkeiten zur Überwachung und Protokollierung zu bieten.

Das standardmäßige Zulassen aller Anwendungen, die mit dem Softwarezertifikat eines Anbieters signiert sind, setzt Unternehmen auch Angriffen aus der der Lieferkette ausg. Wir haben wiederholt erlebt, dass Zertifikate gestohlen und zum Signieren von Malware missbraucht wurden. Sicherheitstools sollten allen möglichen Angriffsvektoren überprüfen.

Proaktive Überwachung der Sicherheits-Bulletins von Lieferanten

Überwachen Sie die Security Bulletins aller Lieferanten, um schnell Patches und Abhilfemaßnahmen einsetzen zu können, wenn Schwachstellen entdeckt werden, und behalten Sie die Alerts Ihrer Partner im Auge. Wenn diese im Krisenmodus auf einen Vorfall reagieren, stehen Sie möglicherweise nicht ganz oben auf der Liste der zu benachrichtigenden Organisationen. Wenn Sie sich rechtzeitig informieren, können Sie den Zugang sperren und untersuchen, ob Sie von der Situation betroffen sind.

Überprüfen Sie Ihre Cybersecurity-Versicherungspolice

Wenn Sie eine Cyber-Versicherung haben, sollten Sie prüfen, ob diese auch Drittschäden abdeckt und wie Sie die Police gegebenenfalls in Anspruch nehmen können. Arbeiten Sie mit Ihren Anbietern zusammen, um sicherzustellen, dass sich deren Versicherungsschutz mit den entsprechenden Abdeckung überschneidet, die sie möglicherweise haben.

Technologie und Service-Enabler

Wie bereits erwähnt, ist die Abwehr von Angriffen auf die Lieferkette von Natur aus komplex. Es geht eher darum, das damit verbundene Risiko zu handhaben und den Schlag abzumildern. Glücklicherweise gibt es Technologien und Dienstleistungen, die ideal geeignet sind, diese Gefahren zu mindern.

Jagd auf Bedrohungen

Wir haben bereits erwähnt, dass ein proaktiver Ansatz für die Cybersicherheit erforderlich ist, um die Lieferkette vor Angriffen zu schützen. Threat Hunting ist eine wichtige Best Practice, die Unternehmen übernehmen müssen, um Attacken schon im Keim zu ersticken.

Endpunkt-Erkennung und -Reaktion (EDR)

Eine wichtige Voraussetzung für die Bedrohungsjagd ist die Enpoint Detection and Response (EDR)-Technologie. EDR ist in der Regel in Endpunktschutzplattformen integriert, kombiniert kontinuierliche Echtzeit-Überwachung und Endpunktdaten mit automatisierten Reaktions- und Analysefunktionen. So können Sicherheitsteams Bedrohungen schnell identifizieren und beseitigen.

Sophos Intercept X enthält leistungsstarke EDR-Funktionen. Sophos EDR ist das erste Produkt, das sowohl für sowohl für Sicherheitsanalysten als auch für IT-Administratoren konzipiert und gibt Ihnen die Tools an die Hand, um detaillierte Fragen bei der Bedrohungen aufzuspüren und Ihre IT-Sicherheitshygiene zu stärken.

Sie erhalten Zugriff auf leistungsstarke, sofort einsatzbereite und anpassbare SQL-Abfragen, die Ihnen die Informationen liefern, die Sie benötigen, um fundierte Entscheidungen zu treffen.

Darüber hinaus können Sie mit der Sophos EDR-Funktion zur automatischen Erkennung von Bedrohungen verdächtige Aktivitäten automatisch identifizieren, Bedrohungsindikatoren priorisieren und schnell nach potenziellen Bedrohungen auf Ihren Endpoints und Servern zu suchen.

Managed Detection and Response (MDR)

Bei den verheerendsten Cyberbedrohungen, wie dem SolarWinds-Hack, handelt es sich in der Regel um von Menschen durchgeführte Angriffe. Während Technologie, insbesondere Threat Hunting Tools wie EDR, eine wichtige Rolle spielt, sind dennoch menschliche Experten erforderlich. Um von Menschen gesteuerte Angriffe zu stoppen, ist eine von Menschen gesteuerte Bedrohungsjagd erforderlich. Das wissen auch die IT-Manager, denn 48 % von ihnen planen, diese Methoden innerhalb des nächsten Jahres einzuführen .

Ein solcher menschengesteuerter Ansatz zur Bedrohungsjagd ist die Zusammenarbeit mit einem Managed Detection and Response (MDR) Dienst. Sophos preisgekrönter MDR-Service Sophos Managed Threat Response (MTR) geht über die bloße Benachrichtigung über Bedrohungen hinaus. Er stellt Ihrem IT-Team ein engagiertes Team von Cybersecurity-Experten zur Seite, die rund um die Uhr arbeiten, um proaktiv nach potenziellen Bedrohungen und Vorfällen zu suchen, diese zu überprüfen und zu beheben.

Das Sophos MTR-Team aus Bedrohungsjägern und Response-Experten wird:

– Proaktiv nach potenziellen Bedrohungen und Vorfällen suchen und diese überprüfen

– Alle verfügbaren Informationen nutzen, um den Umfang und Schweregrad von Bedrohungen zu bestimmen

– den entsprechenden Geschäftskontext für gültige Bedrohungen anwenden

– Einleiten von Maßnahmen zur Unterbrechung, Eindämmung und Neutralisierung von Bedrohungen aus der Ferne

– Bereitstellung von Handlungsempfehlungen zur Behebung der Ursache wiederkehrender Vorfälle

Entwicklung hin zu einem Zero-Trust-Ansatz in der Cybersicherheit

Zuvor haben wir die Überprüfung Ihrer eigenen Sicherheitslage besprochen – insbesondere die Aktivierung von MFA und die ständige Überprüfung von Zugriffs- und Anwendungsrechten. All dies kann durch die Umstellung auf einen Zero-Trust Ansatz zur Cybersicherheit gestärkt werden.

Zero Trust basiert auf dem Prinzip „vertraue nichts, überprüfe alles2 und konzentriert sich auf den Schutz von Ressourcen, unabhängig davon, wo sie sich physisch oder digital befinden. Kein einzelner Anbieter, kein Produkt und keine Technologie wird Sie zu Zero Trust bringen. Vielmehr bedarf es eines kulturellen Wandels und einer Vielzahl unterschiedlicher Lösungen, um die Paradigmen zu ändern, mit denen wir unsere Ressourcen sichern. Ein erster Schritt in Richtung dieses Modells ist jedoch die Einführung einer Zero-Trust-Network-Access-Lösung (ZTNA).

ZTNA basiert, wie der Name schon sagt, auf dem Prinzip des Nullvertrauens. Es ermöglicht Benutzern den sicheren Zugriff auf Daten zuzugreifen, während Administratoren eine sehr granulare Kontrolle erhalten. Bei ZTNA geht es darum, den Benutzer zu verifizieren, typischerweise mit Multi-Faktor-Authentifizierung und einem Identitätsanbieter,

Dann wird der Zustand und die Konformität des Geräts überprüft – ob es registriert, aktuell, richtig geschützt, verschlüsselt Verschlüsselung aktiviert ist usw. Dann werden diese Informationen verwendet, um Entscheidungen auf Basis von Entscheidungen zu treffen, die auf Richtlinien basieren, um den Zugriff und die Berechtigung für wichtige vernetzte Anwendungen zu bestimmen. ZTNA bietet eine großartige Alternative zu Remote Access VPN, da es sehr granulare Kontrollen darüber bietet, wer auf was zugreifen darf. Dies ist entscheidend für den Schutz vor Angriffen auf die Lieferkette, die auf den Zugriff von Lieferanten auf Ihre Systeme angewiesen sind.

Sophos ZTNA , unsere neue, aus der Cloud bereitgestellte Managed Network Access-Lösung, befindet sich derzeit im Early Access Program (EAP) und wird ab Mitte 2021 allgemein verfügbar sein. Sie bietet Schutz für jede vernetzte Anwendung, die in Ihrem Netzwerk vor Ort, in der Public Cloud oder an einem anderen Hosting-Standort. Es deckt alles ab, vom RDP-Zugriff auf Netzwerkdateifreigaben bis hin zu Anwendungen wie Jira, Wikis, Quellcode-Repositories, Support- und Code-Repositories, Support- und Ticketing-Anwendungen und vieler weiterer Quellen.

Angesichts ihrer Komplexität ist es nahezu unmöglich, einen Supply-Chain-basierten Angriff zu verhindern. Wenn Sie jedoch die Richtlinien in diesem Dokument befolgen, können Sie Ihr Risiko, Opfer eines Angriffs zu werden, verringern und verhindern, dass ein Angriff Ihr Unternehmen erheblich beeinträchtigt.

Verifizieren – Validieren -Kontrollieren (Bild: Sophos)

Verifizieren – Validieren -Kontrollieren (Bild: Sophos)

Zusammenfassung

1.

Wechseln Sie von einem reaktiven zu einem proaktiven Ansatz bei der Cybersicherheit

2.

Überwachen Sie frühe Anzeichen einer Kompromittierung

3.

Überprüfen Sie Ihre Lieferkette

4.

Bewerten Sie die Sicherheitslage Ihrer Lieferanten und Geschäftspartner

5.

Ständig revidieren

Neueste Kommentare

Noch keine Kommentare zu So minimieren Sie das Risiko von Angriffen auf die Lieferkette

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.