Wenn man im Bereich Cybersicherheit arbeitet, verliert man leicht eine wichtige, aber unterschätzte Tatsache aus den Augen: Im Kampf um kritische Systeme und Daten sind die Verteidiger die Gewinner. Jeden Tag werden Tausende von Einbruchsversuchen vereitelt.

Die Verteidiger sind sogar derart erfolgreich, dass die Angreifer zunehmend gezwungen sind, Automatisierung mit praktischem Hacking zu kombinieren, um sie zu umgehen. Diese Verlagerung der Angriffe erfordert eine Weiterentwicklung der IT-Sicherheit.

Die täglichen Schlagzeilen über neue Sicherheitsverstöße erfüllen einen wichtigen Zweck: Sie sollen uns daran erinnern, vorbeugende Maßnahmen zu ergreifen und wachsam zu bleiben. Dennoch sind diese populären Vorfälle die Ausnahme von der Regel. Es gibt keine Schlagzeilen für die Unternehmen, die sich erfolgreich gegen Tausende von Einbruchsversuchen jeden Tag erfolgreich wehren. Die Wirksamkeit der Cybersicherheit hat sich nicht nur dramatisch verbessert, sondern die neuesten Tools und verwaltete Sicherheitsdienste sind leichter zugänglich und kostengünstiger als je zuvor.

Wandel zur Interkonnektivität

Auf der ständigen Suche nach Möglichkeiten zur Verbesserung von Produktivität und Effizienz haben Unternehmen eine stark vernetzte Lieferkette geschaffen. Die Migration von Daten und Anwendungen in die Cloud hat viele Vorteile mit sich gebracht, z. B. die Möglichkeit, von überall aus zu arbeiten, niedrigere Betriebskosten sowie eine verbesserte Performance und Skalierbarkeit.

Parallel dazu hat COVID-19 den Übergang zur Heim-/Remote-Arbeit beschleunigt. Es sollte davon ausgegangen werden, dass Menschen, Anwendungen, Geräte und Daten überall gefunden werden können.

Diese vernetzten und verstreuten Systeme sind zwar gut für uns, aber sie schaffen auch neue Herausforderungen für die Sicherheit. Viele Unternehmen haben Schwierigkeiten, die Reichweite ihres Netzes abzubilden, geschweige denn alle damit verbundenen Systeme zu sichern.

Intelligente, anpassungsfähige Angreifer haben es immer wieder auf diese Systeme abgesehen. Ein aktueller, aber nicht der einzige Beweis dafür war der SolarWinds-Angriff im Dezember 2020, dessen Opfer von großen Technologieanbietern über kleinere Unternehmen bis hin zu öffentlichen Einrichtungen reichten.

Auftritt Sophos ACE

Mit dem Sophos Adaptive Cybersecurity Ecosystem (ACE) sind Unternehmen immer einen Schritt voraus. Es nutzt Automatisierung und die Kompetenz menschlicher Spezialisten, um den Angreifern einen Schritt voraus zu sein. ACE lernt und verbessert sich ständig und schafft so einen positiven Kreislauf der Cybersicherheit.

Neue Informationen und Ereignisse, die von den menschlichen Experten erkannt werden, können automatisiert werden. Dadurch wird die Prävention verbessert und die Anzahl neuer Angriffe, die in das System gelangen, reduziert. Außerdem können Anwender mit Hilfe von Next-Gen-Technologien verdächtiges Verhalten und verdächtige Ereignisse schneller erkennen, was zu einer weiteren Eingrenzung von Sicherheitsvorfällen führt.

Automatisierung kann Verhaltensweisen und Ereignisse schneller analysieren und schneller reagieren. Dagegen sind menschliche Analysten besser in der Lage, mehrere verdächtige Signale und deren Bedeutung zu interpretieren.

Sophos ACE wurde entwickelt, um die vernetzte Welt von Unternehmen zu schützen. Es bietet Sicherheit für Systeme und Daten, wo immer sie existieren, lernt dazu und verbessert sich ständig.

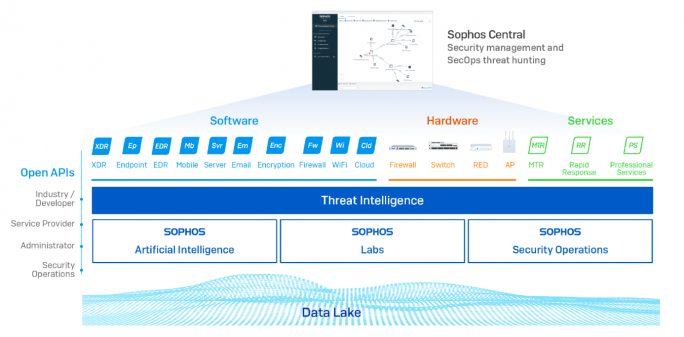

Sophos ACE basiert auf den gesammelten Bedrohungsdaten der SophosLabs, Sophos Security Operations (menschliche Analysten, die über das Sophos Managed Threat Response-Programm in Tausenden von Kundenumgebungen eingebunden sind) und der Künstlichen Intelligenz (KI) von Sophos. Ein einziger, integrierter Data Lake fasst Informationen aus allen Lösungen und Threat Intelligence-Quellen zusammen. Echtzeit-Analysen ermöglichen es Verteidigern, Einbrüche zu verhindern, indem sie verdächtigen Signale finden. Parallel dazu ermöglichen offene APIs Kunden, Partnern und Entwickler, Tools und Lösungen zu entwickeln, die mit dem System interagieren. Alles wird zentral verwaltet über die Sophos Central Management-Plattform.

Diese fünf Elemente – Threat Intelligence, Next-Gen-Technologien, Data Lake, APIs und zentrale Verwaltung – arbeiten zusammen, um ein anpassungsfähiges Cybersecurity-Ökosystem zu schaffen, das ständig dazulernt und sich verbessert.

Im vergangenen Jahr haben sich viele Security Operations Center (SOC) in virtuelle SOCs gewandelt. Sophos ACE kann von Sicherheitsexperten von jedem beliebigen Standort aus verwaltet werden und gibt Unternehmen die Möglichkeit, die besten Sicherheitsexperten weltweit zu finden. Alternativ können unsere Experten die Erkennung von und Reaktion auf Bedrohungen auch als Service übernehmen.

Sophos ACE wurde entwickelt, um der neuen Realität der von Menschen verursachten und kontrollierten Attacken zu begegnen und gleichzeitig die vernetzte, digitale Welt von heute zu unterstützen. Das Ökosystem ist sehr umfassend und leistungsfähig und es kann aus vielen einzelnen Elementen individuell gewählt werden. Viele Kunden beginnen mit dem Sophos Endpoint-Schutz oder einer Firewall und erweitern ihr System entsprechend ihren Anforderungen.

Bildunterschrift: Sophos ACE im Überblick (Bild: Sophos)

Bildunterschrift: Sophos ACE im Überblick (Bild: Sophos)

Synchronized Security erweitert

Synchronized Security ist seit vielen Jahren ein Eckpfeiler des Sophos Schutzkonzeptes. Dabei handelt es sich um die interaktive Fähigkeit von Sophos Produkten, Echtzeitinformationen auszutauschen und die Reaktion auf Vorfälle zu automatisieren. Bei seiner Einführung im Jahr 2015 war Synchronized Security einzigartig auf dem Markt, und ist bis heute die umfassendste Integration in diesem Bereich. Das Sophos Adaptive Cybersecurity Ecosystem baut auf der Automatisierung und Integration von Synchronized Security auf und erweitert das Cybersecurity-System von Sophos weiter.

Eine offene Plattform

In einer vernetzten Welt ist es von entscheidender Bedeutung, dass Cybersecurity in das gesamte Geschäftsumfeld integriert werden kann. Sophos ACE ist eine offene Plattform mit leistungsstarken Integrationen und zahlreichen Programmierschnittstellen (APIs).

Sophos ACE unterstützt ein breites Spektrum an Sicherheitsanforderungen, darunter Managed Security Service Provider (MSSPs), Channel-Partner, Internet Service Provider (ISPs) sowie kleine und mittelständische Unternehmen. Das Sophos Cybersecurity Ecosystem ist sehr flexibel und der Einstieg ist so einfach wie der Einsatz eines der Sophos Schutzprodukte oder -dienste. Unternehmen profitieren sofort von der kombinierten Threat Intelligence-Expertise von Sophos AI, SophosLabs und Sophos Security Operations. Sie können Ihr Ökosystem jederzeit erweitern, abgestimmt auf die Anforderungen Ihres Unternehmens. Zu den beliebtesten Ausgangspunkten gehören:

Sophos Intercept X für Ihre Endpoints oder Server (mit der Option, EDR- oder XDR-Funktionalität hinzuzufügen)

Sophos Firewall – Hardware, Software oder virtuell

Sophos Managed Threat Response (MTR)

Neueste Kommentare

Noch keine Kommentare zu Besser gegen Hackerangriffe verteidigen mit dem Sophos Adaptive Cybersecurity Ecosystem

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.