Vielerorts in der IT-Welt herrscht die Meinung vor, dass einige Systeme einfach keine Endpunktsicherheit benötigen. Vielleicht sind sie nicht mit dem Netzwerk verbunden oder haben keinen Internetzugang. Vielleicht sind es Entwicklungssysteme oder es läuft nichts Wichtiges auf ihnen. Einige Unternehmen haben ihre Endpoint Security-Abonnements einfach auslaufen lassen, weil sie der Meinung waren, dass sie keinen Mehrwert bringen.

Diese Einstellung rührt daher, dass die Endgerätesicherheit seit langem (jedenfalls in der Welt der Informationstechnologie) darauf ausgelegt ist, Malware zu stoppen, sollte sie irgendwie auf dem System landen. Wenn das System also isoliert, leicht wiederherstellbar, unwichtig oder „wir sind immer sehr vorsichtig“ war, war ein Schutz nicht erforderlich.

Manche halten Desktop-Computer, Workstations und Laptops für weniger wichtig als Server und schützen daher nur die Server. In Wirklichkeit waren aber laut dem Sophos 2021 Active Adversary Playbook 54 % der Angriffe auf ungeschützte Systeme ausgerichtet.

Sowohl die Endpoint-Sicherheit als auch die Art und Weise, wie Angriffe ablaufen, haben sich in letzter Zeit drastisch verändert. Bedrohungsakteure haben eine ausgeklügelte Taktik entwickelt, bei der sie Ihre eigenen Administrationstools (z. B. PowerShell), Skripting-Umgebungen (z. B. JavaScript), Systemeinstellungen (z. B. geplante Aufgaben (Scheduled Tasks) und Gruppenrichtlinien (Group Policy), Netzwerkdienste (z. B. Server Message Block (SMB) und Admin Shares sowie Windows Management Instrumentation (WMI) und valide kommerzielle Anwendungen für Fernwartung (wie TeamViewer, AnyDesk oder ScreenConnect) nutzen, um zu vermeiden, dass sie tatsächliche Malware einsetzen müssen, um ihre Ziele zu erreichen. Was früher als ausgefeilte Technik von Geheimdiensten und Advanced Persistent Threat (APT) Hackern galt, wird heute selbst von den unbedarftesten Bedrohungsakteuren eingesetzt.

Das Ziel der Angreifer ist jedoch immer noch weitgehend dasselbe: Geld zu verdienen. Dies kann durch den Einsatz von Ransomware zur Lösegelderpressung (oft mit anschließender Datenexfiltration und Löschung von Sicherungskopien, um die Zahlung des Lösegelds attraktiver zu machen), durch das Schürfen von Kryptowährungen, durch den Diebstahl von personenbezogenen Daten oder durch Industriespionage geschehen.

Als Reaktion auf diese veränderte Bedrohungslage hat sich die Endgerätesicherheit weiterentwickelt. Sie erkennt und verhindert nun bösartiges Verhalten und bietet gleichzeitig detaillierte Transparenz, Kontext und Tools zur Bedrohungssuche. Diese Weiterentwicklung des Schutzes ist aber vergebens, wenn sie nicht eingesetzt wird. Ungeschützte Systeme sind blinde Flecken.

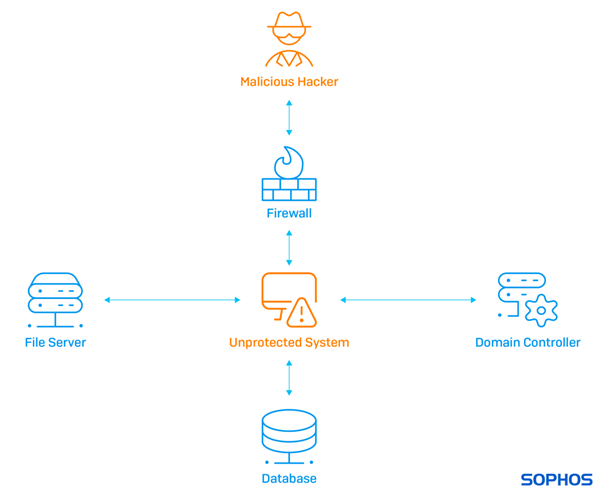

Ein ungeschütztes System mit Internetzugang kann ein geheimes Einfallstor sein, über das Hacker Ihre internen kritischen Ressourcen angreifen. (Bild: Sophos)

Ein ungeschütztes System mit Internetzugang kann ein geheimes Einfallstor sein, über das Hacker Ihre internen kritischen Ressourcen angreifen. (Bild: Sophos)

Systeme ohne direkten Internetzugang müssen geschützt werden

Wie kann also ein Angreifer ein ungeschütztes System ohne direkten Internetzugang angreifen?

In der Regel werden die Angriffe von einem System aus gestartet, das als Vermittler mit einem Trojaner oder Stager über einen Command-and-Control-Kanal auf Port 443 (schwer zu identifizierender anomaler verschlüsselter Datenverkehr) verbunden ist. Ob es sich dabei um einen Server oder ein Benutzersystem handelt, ist nicht so wichtig – sie alle verfügen über ähnliche Kernfunktionen. Der Angreifer kann dann auf Ihre Systeme auf die gleiche Weise zugreifen wie Sie selbst.

Lassen Sie uns eine Liste der Techniken erstellen, die für einen Angriff auf ein System über das LAN zur Verfügung stehen (Links zu MITRE ATT&CK):

T1047 – Windows-Verwaltungsinstrumentierung

1 – Remote Desktop Protokoll

2 – Windows Admin Shares (Verwaltungsfreigaben)

3 – Distributed Component Object Model

4 – Secure Shell (SSH)

6 – Windows Remote Services

5 – VNC, ScreenConnect, TeamViewer oder andere Fernverwaltungstools von Drittanbietern

Sicherheit für alle ungeschützten Geräte

Bei so vielen Optionen, die Bedrohungsakteuren zur Verfügung stehen, brauchen wir die Sichtbarkeit und den Schutz, den der Einsatz von Endpunktschutz auf allen möglichen Systemen bietet, auch auf solchen ohne direkten Internetzugang. Während die Aktivität auf dem Zwischensystem harmlos aussehen mag (z. B. das Herstellen einer Remote Desktop Protocol (RDP)-Verbindung), können die Folgen auf dem ungeschützten System katastrophal sein.

Wenn blinde Flecken durch den Einsatz von universellem Endpunktschutz beseitigt werden, haben Angreifer weniger Möglichkeiten, sich zu verstecken. Das ist wichtig, denn wenn sich Angreifer auf Systemen verstecken können, können sie für Tage, Wochen oder sogar Monate unentdeckt bleiben und im Stillen Informationen über die Umgebung, Benutzer, Netzwerke, Anwendungen und Daten sammeln. Sie finden End-Of-Life-Systeme, Linux-Server, Hypervisors sowie vernachlässigte und ungepatchte Anwendungen und graben dann so lange, bis sie zum endgültigen Angriff bereit sind.

In den meisten Fällen besteht die Standardprozedur der Hacker darin, die Endpoint-Sicherheit zu deaktivieren (was sie tun können, weil sie erhöhte Rechte oder sogar Systemrechte erlangt haben), Backups zu exfiltrieren und dann zu löschen und einen Ransomware-as-a-Service einzuschleußen.

Ein tatsächlicher Vorfall im Detail

Sophos Rapid Response wurde kürzlich zu einem Vorfall hinzugezogen, bei dem ein ungeschütztes System betroffen war. Dieser Fall ist ein Paradebeispiel dafür, warum Endpoint Protection überall eingesetzt werden sollte.

Anfang Juni 2021 löste die Entdeckung von Cobalt Strike im Netzwerk eines mittelgroßen Medienunternehmens eine Sicherheitswarnung aus. Cobalt Strike ist ein Fernzugriffsagent, der von Angreifern häufig als Vorstufe zu Ransomware-Angriffen genutzt wird.

Die Angreifer schleusten die Ransomware einige Stunden später ein, um 4 Uhr morgens Ortszeit. In den folgenden vier Stunden lieferten sich das IT-Team des Zielunternehmens und das Rapid Response-Team von Sophos einen Live-Kampf mit den menschlichen Angreifern, die den Angriff orchestrierten.

Der Angriff scheiterte schließlich, aber nicht bevor die Angreifer die Daten auf ungeschützten Geräten verschlüsselt, Online-Backups gelöscht und eine Online-Domäne ohne Schutzmaßnahmen dezimiert hatten.

Die auf den verschlüsselten Geräten hinterlassene Lösegeldforderung belief sich auf 2,5 Millionen US-Dollar und war von REvil, auch bekannt als Sodinokibi, unterzeichnet. REvil ist ein Ransomware-as-a-Service-Angebot, d. h., kriminelle Kunden können die Malware von den Entwicklern mieten und dann ihre eigenen Tools und Ressourcen verwenden, um den Angriff zu planen und durchzuführen. Das Ziel für diesen speziellen REvil-Kunden war ein Medienunternehmen mit etwa 600 Computergeräten – davon 25 Server – und drei Active-Directory-Domänen, die für die Aufrechterhaltung des Betriebs rund um die Uhr entscheidend waren.

Der Ansturm auf Remote- und Online-Operationen

Wie so viele Unternehmen in der Anfangsphase der COVID-19-Pandemie hatte sich das Zielunternehmen beeilt, seine Mitarbeiter für den Remote-Betrieb auszurüsten und zu aktivieren, und nicht alle Geräte waren gleich gut geschützt. Das Unternehmen beschloss außerdem, ein Netzwerk, das zuvor über eine Luftschleuse angeschlossen war, mit dem Internet zu verbinden. Leider sollten sich diese Maßnahmen als nachteilig erweisen.

Sobald die Eindringlinge in das Netzwerk eingedrungen waren, machten sie sich auf den Weg zu den ungeschützten Geräten und anderen Online-Systemen, auf die sie zugreifen konnten, installierten ihre Angriffstools und verbreiteten den Angriff auf andere Geräte.

Der Angriff entwickelt sich

Als das Rapid Response Team von Sophos vor Ort eintraf, stellte es fest, dass es den Angreifern bereits gelungen war, eine Reihe von Konten zu kompromittieren, und dass sie sich ungehindert zwischen ungeschützten Computern bewegen konnten.

„Eine der größten Herausforderungen bei der Reaktion auf Vorfälle ist die fehlende Transparenz darüber, was auf ungeschützten Geräten passiert“, berichtet Paul Jacobs, Incident Response Lead bei Sophos. „Wir können eingehende Angriffe, die von diesen Geräten auf einen geschützten Endpoint kommen, sehen und blockieren, aber wir können den Eindringling nicht zentral von diesen Geräten entfernen oder sehen, was er vorhat.“

Das Sophos Team untersuchte auch die auf den Geräten installierten Softwareanwendungen, um herauszufinden, ob sie als Teil des Angriffs verwendet werden könnten. „Als Folge der Pandemie ist es nicht ungewöhnlich, dass auf den Geräten der Mitarbeiter Fernzugriffsanwendungen installiert sind“, so Jacobs. „Als wir Screen Connect auf 130 Endgeräten sahen, gingen wir davon aus, dass es absichtlich installiert wurde, um die Mitarbeiter bei der Arbeit von zu Hause aus zu unterstützen. Es stellte sich heraus, dass das Unternehmen nichts davon wusste – die Angreifer hatten die Software installiert, um sicherzustellen, dass sie den Zugriff auf das Netzwerk und die kompromittierten Geräte aufrechterhalten konnten.“

Dies war nur einer von mehreren Mechanismen, die die Angreifer zur Aufrechterhaltung der Persistenz einsetzten. Die Angreifer erstellten auch ihr eigenes Domänenadministratorkonto als Ausweichmöglichkeit, nachdem sie einen anderen Satz von Domänenadministrator-Anmeldeinformationen gestohlen hatten.

„Die Angreifer bemerkten dann, dass sie entdeckt und blockiert werden würden. Wir konnten feststellen, dass sie wussten, dass wir da waren, und sie taten alles, was sie konnten, um uns zu besiegen“, so Jacobs. „Unsere Sicherheitsprodukte verfügen über eine verhaltensbasierte Funktion namens CryptoGuard, die Versuche, Dateien zu verschlüsseln, selbst dann erkennt und blockiert, wenn die Quelle ein entferntes, ungeschütztes Gerät ist. Sobald wir solche Erkennungen sahen, wussten wir, dass die Ransomware entfesselt worden war und der Kampf begonnen hatte.

Die Angreifer versuchten wiederholt, in geschützte Geräte einzudringen und Dateien zu verschlüsseln, und starteten ihre Angriffe von verschiedenen ungeschützten Geräten aus, die sie kompromittieren konnten.

Jeder Versuch musste abgeblockt und untersucht werden, um sicherzustellen, dass nichts anderes im Gange war und kein weiterer Schaden entstand – auch wenn zu diesem Zeitpunkt der nächste Angriffsversuch bereits im Gange war. Diese Aufgabe wurde dadurch erschwert, dass die Organisation die meisten ihrer Server online halten musste, um die Rund-um-die-Uhr-Übertragungssysteme zu unterstützen.

Schließlich begann der Angriff nachzulassen. Am zweiten Tag wurden immer noch sporadisch eingehende Angriffe festgestellt, aber es war klar, dass der Hauptangriffsversuch vorbei und gescheitert war.

Die Nachwirkungen und die Lektionen

Als die Einsatzkräfte und das IT-Sicherheitsteam des Unternehmens Bilanz zogen, stellten sie fest, dass der Schaden hauptsächlich auf die ungeschützten Geräte und Domänen beschränkt war. Die zuvor per Air-Gap geschützte Online-Domäne war vollständig zerstört und musste wiederhergestellt werden, und die Online-Backups waren gelöscht worden, aber das Unternehmen wurde durch den Angriff nicht völlig lahmgelegt und musste kein exorbitantes Lösegeld zahlen. Trotzdem war die Rückkehr zum vollen Betrieb ein langsamer Prozess und dauert zum Zeitpunkt der Veröffentlichung noch an.

„In den meisten Fällen hat der Angriff bereits stattgefunden, wenn wir gerufen werden, und wir helfen bei der Eindämmung, Neutralisierung und Untersuchung der Folgen“, sagt Peter Mackenzie, Manager von Sophos Rapid Response. „In diesem Fall waren wir dabei, als sich die letzte Phase des Angriffs entfaltete und konnten aus erster Hand die Entschlossenheit und wachsende Frustration der Angreifer sehen, die alles aus allen möglichen Richtungen auf uns warfen.

Die Experten von Sophos sind der Meinung, dass es zwei wichtige Lehren gibt, die Verteidiger aus diesem Vorfall ziehen können:

Die erste betrifft das Risikomanagement. Wenn man Änderungen an seiner Umgebung vornimmt, z.B. wenn man ein Netzwerk von Air-Gapped auf Online umstellt, wie im Fall dieses Unternehmens, ändert sich der Risikograd. Es eröffnen sich neue Schwachstellen, und die IT-Sicherheitsteams müssen diese verstehen und angehen.

Zum zweiten geht es um den Schutz von Daten. Das erste kompromittierte Konto bei diesem Angriff gehörte einem Mitglied des IT-Teams. Alle Daten waren gelöscht worden, was bedeutete, dass wertvolle Informationen, wie z. B. Details des ursprünglichen Einbruchs, die für die forensische Analyse und Untersuchung hätten verwendet werden können, verloren gingen. Je mehr Informationen intakt bleiben, desto leichter lässt sich feststellen, was passiert ist, und desto eher kann sichergestellt werden, dass sich so etwas nicht wiederholt.

Neueste Kommentare

Noch keine Kommentare zu Endpoint Security ist überall gefragt

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.