Unter Linux scheinen die Auswirkungen der Patches für die Sicherheitslecks weniger gravierend auszufallen, als zunächst befürchtet. Dennoch: die Performance wird beeinträchtigt. Nun berichtet der Kernel-Entwickler Greg Kroah-Hartman, der für den Stable Branch zuständig ist, von verschiedenen Benchmarks von Nutzern der jüngsten Kernel-Version mit einem speziellen Netzwerk-Load. Ohne die Anti-Meltdown-Patches der Kernel Page Tabel Isolation (KPTI), ist die Kernelversion 4.15 zwischen 7 und 9 Prozent schneller ist als die Version 4.11, die im April veröffentlicht wurde.

Allerdings ist mit den KPTI-Patches die Version 4.15 rund 1 bis 2 Prozent langsamer als 4.11. „Damit sind wir wieder, kurz gesagt, genau da, wo wir gestartet sind. Das zeigt, dass die Meltdown-Patches tatsächlich kein allzu großes Problem sind“, so Kroah-Hartman.

Jedoch dürften die Entwickler, die im Vergangenen Jahr die 7-9 Prozent Performance-Optimierung erreicht haben, nicht sonderlich glücklich sein. Der Kernel-Entwickler habe jedoch die Hoffnung, dass das Problem künftig etwas nüchterner betrachtet wird.

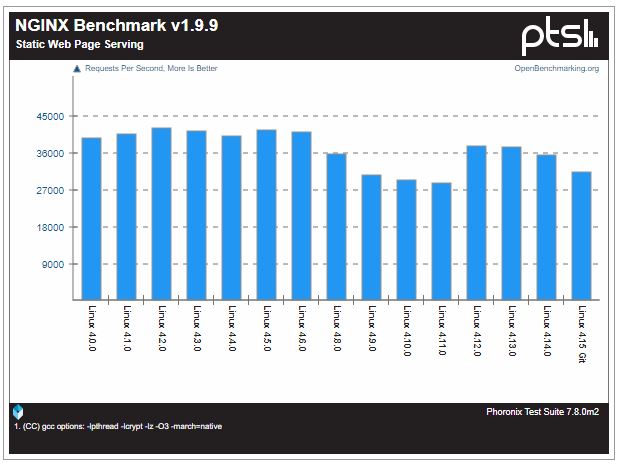

Der NGINX Benchmark v1.9.9. Version 4.15 mit Schutz gegen Meltdown und Spectre ist nicht die langsamste Version in den vergangenen drei Jahren. Die Updates verlangsamen zwar die Kernel-Version doch diese Verluste werden offenbar an anderer Stelle teilweise ausgeglichen. (Höhere Werte sind besser) (Bild: Phronix).

Der NGINX Benchmark v1.9.9. Version 4.15 mit Schutz gegen Meltdown und Spectre ist nicht die langsamste Version in den vergangenen drei Jahren. Die Updates verlangsamen zwar die Kernel-Version doch diese Verluste werden offenbar an anderer Stelle teilweise ausgeglichen. (Höhere Werte sind besser) (Bild: Phronix).

Jedoch gilt das nur mit Einschränkungen: „Wenn Sie aber auf einer älteren Kernel-Version feststecken (zum Beispiel 3.10, 4.4 oder 4.9, oder auf was ihre Distribution für die nächste Dekade überwintern will) dann verhält es sich völlig anders.“ Kroah-Hartman rät diesen Anwendern die eigenen Betriebssysteme zu testen und dann gegebenenfalls auf eine neuere Kernel-Version zu aktualisieren. „Die Chancen stehen gut, dass man dadurch eine deutliche Verbesserung erreicht.“

Phoronix, ein Unternehmen, das auf die Entwicklung von Linux-Benchmarks spezialisiert ist, hat die verschiedenen Kernel-Versionen der zurückliegendne drei Jahre getestet. In dem NGINX Benchmark v1.9.9 zeige die Version 4.15 „einige Verlangsamungen“ auf. Aber es erreiche im Vergleich mit den den Releases der vergangen drei Jahren nicht den schlechtesten Wert. Natürlich hängt aber die Performance auch stark von dem jeweiligen Workload ab.

Linux-Kernel-Entwickler Linus Torvalds hat seine Meinung über Intel in der Frage der Sicherheitslecks bereits kund getan. Nach wie vor versucht Intel über Microcode-Updates der Sicherheitslecks Herr zu werden. Und inzwischen scheint Intel hier auch einen guten Schritt vorangekommen zu sein, das Problem ist aber noch lange nicht behoben. Auch AMD sieht sich auf gutem Weg und will im Verlauf der nächsten Monate CPUs ohne die Sicherheitslecks an Kunden liefern. Allerdings wird die Zeit für die Entwickler langsam knapp, denn erste Hacker scheinen Angriffe auf die Lecks Spectre und Meltdown vorzubereiten und könnten damit erheblichen Schaden anrichten.

[mit Material von Steven Vaughan-Nichols, ZDNet.com]

Studie zu Filesharing im Unternehmen: Kollaboration im sicheren und skalierbaren Umfeld

Im Rahmen der von techconsult im Auftrag von ownCloud und IBM durchgeführten Studie wurde das Filesharing in deutschen Unternehmen ab 500 Mitarbeitern im Kontext organisatorischer, technischer und sicherheitsrelevanter Aspekte untersucht, um gegenwärtige Zustände, Bedürfnisse und Optimierungspotentiale aufzuzeigen. Jetzt herunterladen!

Neueste Kommentare

3 Kommentare zu Linux-Performance vor und nach Meldtown und Spectre

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Unabhängig des Intel-Performance-Nachteils bei Meltdown:

Intel, AMD: Wo bleiben die Microcode-Updates, insbesondere für ALTE CPUs?

Bei Intel sind damit alle CPUs ab Pentium Pro gemeint.

Bei AMD sind es Athlon, Turion und Opteron.

Die Malware-Schreiben freuen sich schon… Was dauert da so lange?

Schließlich hat man von dem Problem in 06/2017 schon erfahren!

Intel: Wo bleibt die $-Kompensation für den Performance-Nachteil?

Und es gibt noch mehr schlechte Neuigkeiten: Den Weihnachtsmann und den Osterhasen gibt es in Wirklichkeit gar nicht!

@FW

Schlechte Neuigkeiten? Nicht für mich….

Die HW-Design-Fehler stellen einen Produkt Sach-Mangel dar. Intel & AMD verstoßen damit gegen die propagierte & beworbene Intel-Architektur bzw. deren Kompatibilität (Protected Mode, Ring 0-4, Speicher-Schutz-Mechanismen). Damit sind wir bei § 823 BGB – Schadens-Ersatz.

Wenn jetzt keine CPU-Microcode-Updates (auch für ALTE CPUs) zeitnah kommen, sei es direkt von den CPU-Herstellern oder indirekt über die Board-Partner und BIOS/UEFI-Updates sind wir dann bei § 263 und § 303 StGB. Der Vorsatz steckt darin, eben Sicherheits-Lücken nicht zu patchen und den User damit bewusst der Gefahr auszusetzen, angegriffen zu werden und dadurch einen Schaden zu erleiden.

Noch ist in der BRD Deutsches Recht (Bundestag, BGB & StGB) im hiesigen Hoheitsgebiet gültig. Auch wenn Frau Noch-Kanzlerin und der ehemalige Verkehrs-Minister das auszuhebeln versuchen. Noch sind Richter an (unabhängigen) Gerichten dafür zuständig…darüber zu entscheiden. Und nicht die Vorstands-Etagen besagter Unternehmen.

Das hat ein Verwaltungsgericht in Stuttgart bewiesen…

Was hat den Mr. Intel-CEO in 7 Monaten gemacht? Lediglich seine Aktien verkauft…und China informiert. Ein „bisserl zu wenig“ um seine Kunden zu schützen. Intel inside? Für die Zukunft: Nein Danke!

Ich will nur noch meine alten CPUs aktualisiert bekommen, neue kaufe Ich von Intel nie mehr.

Lt. Gibson Spectre-Tool ist bei AMD auch der Phenom II betroffen.